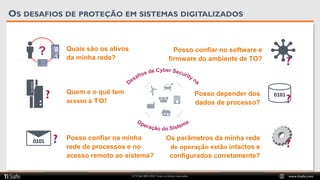

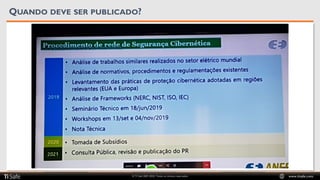

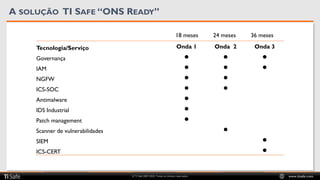

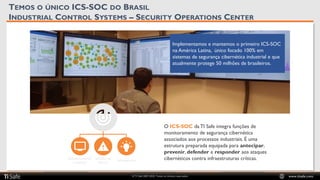

O documento discute os novos procedimentos de segurança cibernética para adequação à rede do Operador Nacional do Sistema Elétrico (ONS), incluindo a implementação de controles de segurança em três ondas ao longo de três anos. A TI Safe propõe sua solução "ONS Ready" para ajudar as empresas de energia a cumprir os novos requisitos de segurança cibernética.