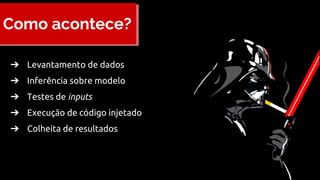

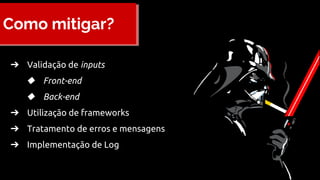

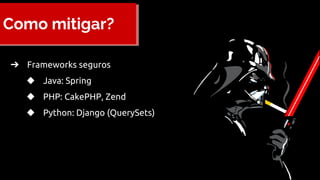

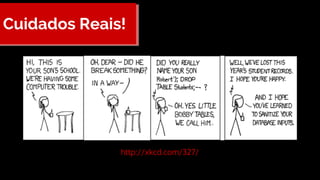

O documento discute injeção de SQL, uma das vulnerabilidades mais comuns. Ele descreve suas características, como estar no topo da lista OWASP de 2013, e como ocorre um ataque, incluindo levantamento de dados e execução de código injetado. Também fornece exemplos de sistemas vulneráveis e mitigações como validação de entrada e uso de frameworks seguros.