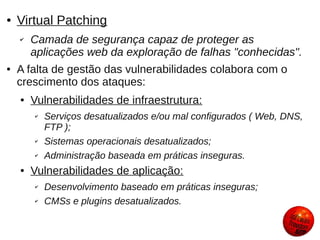

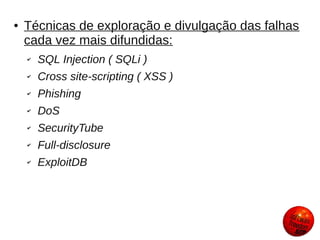

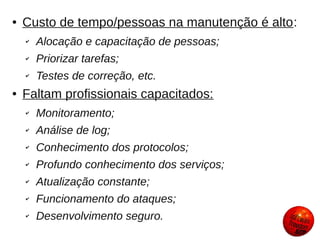

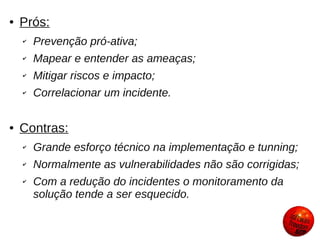

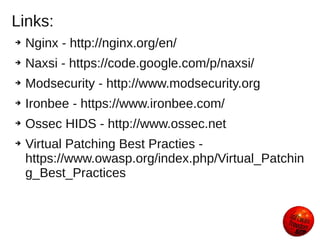

O documento discute técnicas de virtual patching para manter queijos suíços seguros de ratos, mencionando que ferramentas como Nginx, Naxsi e Modsecurity podem ser usadas para mitigar riscos de vulnerabilidades, mas requerem esforço técnico e não substituem correções de vulnerabilidades. Conscientização, capacitação e processos são fundamentais para gestão de segurança da informação.