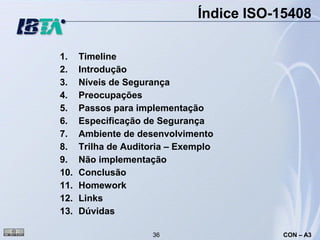

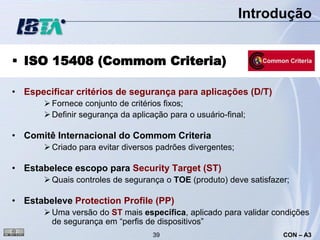

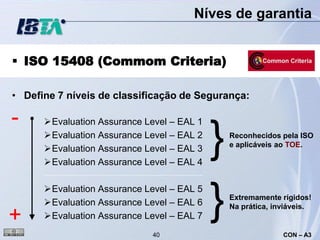

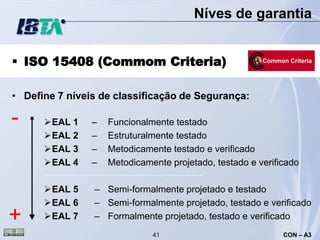

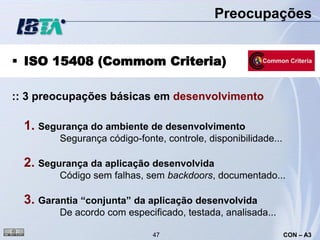

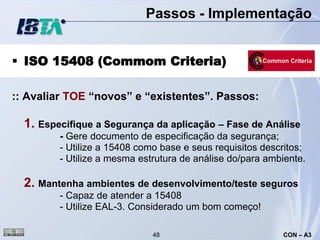

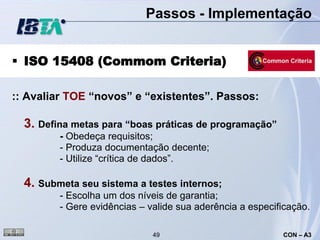

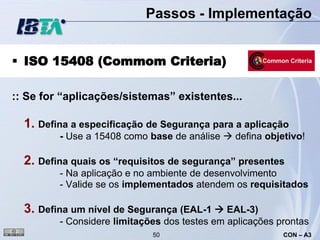

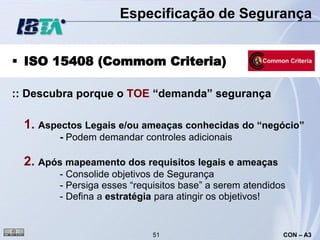

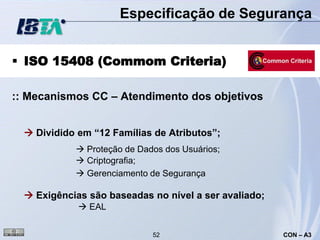

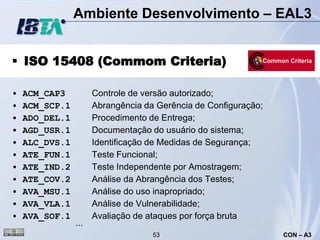

O documento discute a norma ISO 15408, também conhecida como Critérios Comuns, que estabelece requisitos e metodologias para avaliação de segurança de sistemas e produtos. Ele detalha os níveis de garantia de segurança, passos para implementação e especificações necessárias para elaborar ambientes de desenvolvimento seguros. A norma é essencial para garantir a segurança em aplicações, prevendo práticas e critérios que devem ser seguidos durante o desenvolvimento.

![Prevendo “trilhas auditoria”, FAU

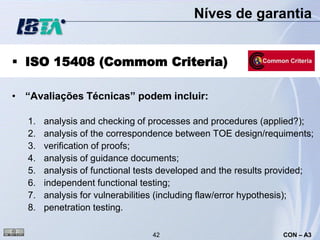

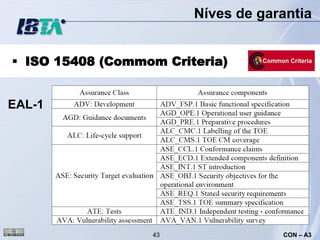

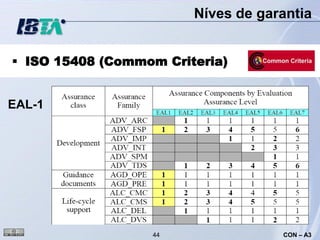

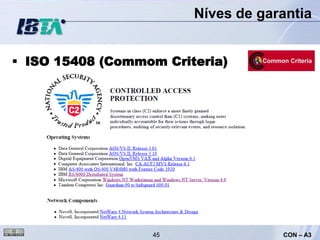

ISO 15408 (Commom Criteria)

$timestampToken = date("Y/m/d H:i:s");

query = “select id from LocalUserTable where loginName = ‘$loginName’ and

passCode = ‘$passCode’”;

$stmt = oci_parse( $conn, $query ); oci_exec( $stmt );

if (oci_fetchinto( $stmt, $result, OCI_ASSOC ) == FALSE)

{

syslog(LOG_WARNING, “$timestampToken Acesso negado: $loginName

$_SERVER[‘REMOTE_ADDR’] ($_SERVER [‘HTTP_USER_AGENT´])");

// Registrar autenticacao falha, reportar erro e retornar tela login

...

}

else

{

syslog(LOG_NOTICE, “$timestampToken Acesso OK: $loginName

$_SERVER[´REMOTE_ADDR´] ($_SERVER [‘HTTP_USER_AGENT’])");

setcookie("TestCookie", time()+3600);

// Registrar autenticacao OK + identidade em cookie e direcionar acesso

...

}

54 CON – A3](https://image.slidesharecdn.com/03aulaitiliso15408-13549715604073-phpapp02-121208070246-phpapp01/85/ISO15408-Common-Criteria-2-x-Overview-20-320.jpg)