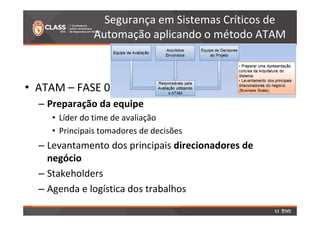

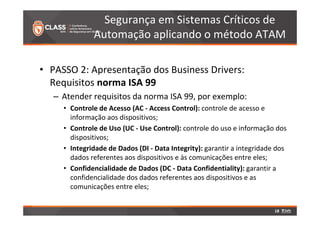

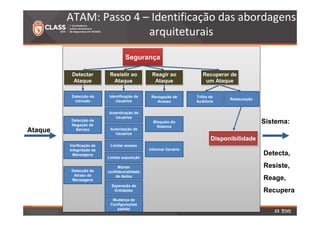

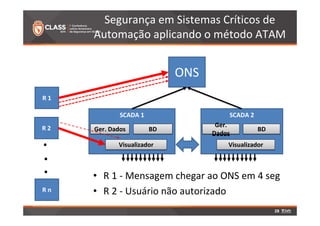

O documento descreve a aplicação do método ATAM para avaliação de segurança em sistemas críticos de automação. O método ATAM é apresentado em 3 fases e vários passos para identificar pontos fracos, requisitos arquiteturais e tradeoffs de segurança. O caso prático avalia um sistema SCADA para gerenciamento de usinas hidrelétricas com base nos requisitos de segurança da norma ISA 99.