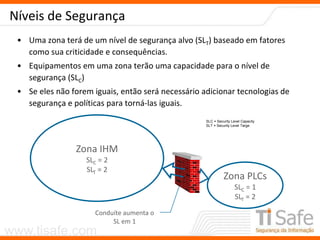

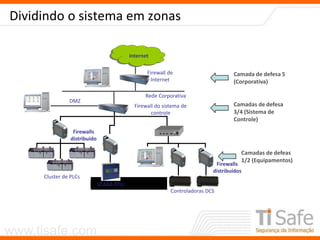

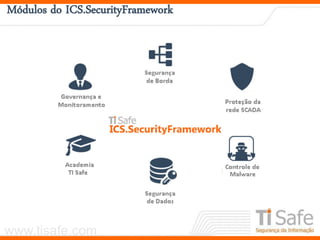

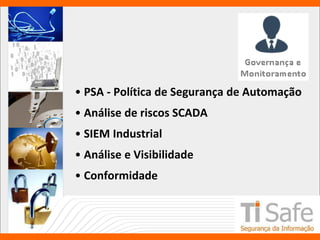

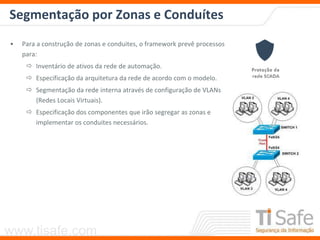

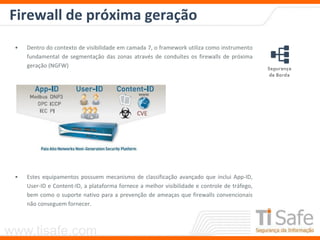

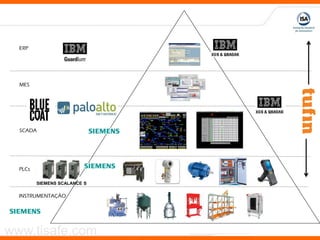

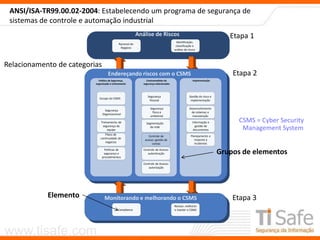

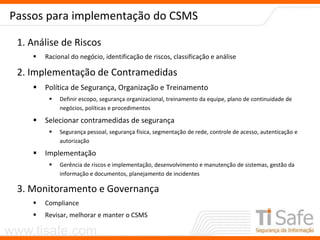

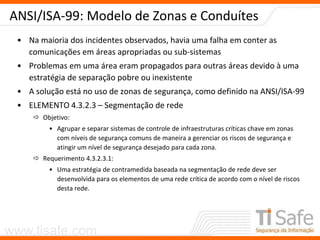

O documento aborda a segurança da automação industrial, apresentando o framework ICS Security da TI Safe, que integra normas como a ANSI/ISA-99 para mitigar riscos cibernéticos em sistemas críticos. Destaca-se a importância de uma abordagem em camadas, onde zonas de segurança e conduítes são utilizados para segmentar redes e gerenciar comunicações. O framework propõe um conjunto de políticas, análises de risco e monitoramento contínuo para garantir a conformidade e a proteção das infraestruturas industriais.

![www.tisafe.com

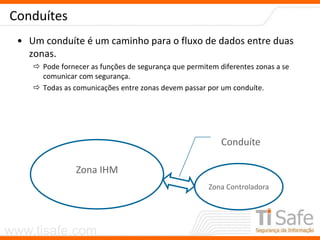

Definição de zona de segurança

• Zona de segurança: agrupamento de ativos físicos e lógicos que

dividem os mesmos requerimentos de segurança . [AN“I/I“A–

99.00.01–2007- 3.2.116]

Uma zona deve ter uma borda claramente definida (seja lógica ou física), que

será a fronteira entre elementos incluídos e excluídos.

Uma zona com os mesmos requerimentos de segurança devem receber os

mesmos processos de monitoramento e controle de segurança

Zona IHM

Zona Controladora](https://image.slidesharecdn.com/10h302-160530174037/85/CLASS-2016-Palestra-Renato-Mendes-16-320.jpg)