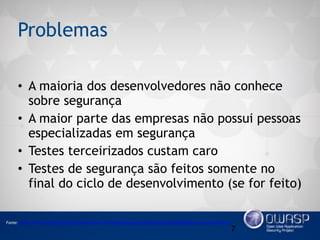

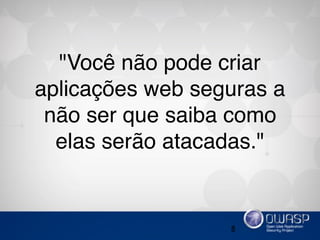

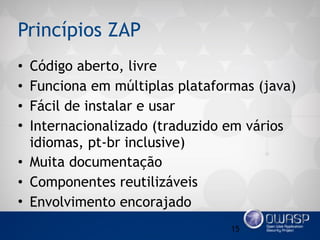

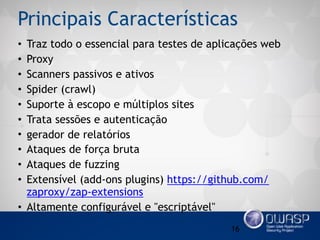

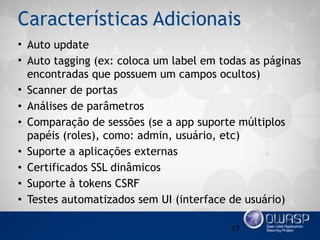

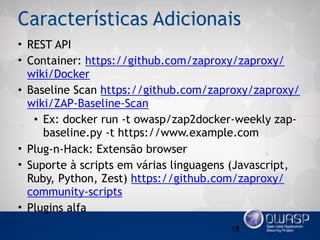

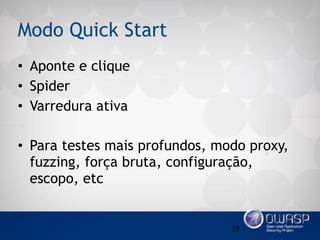

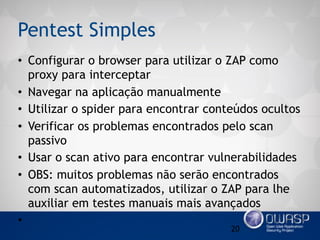

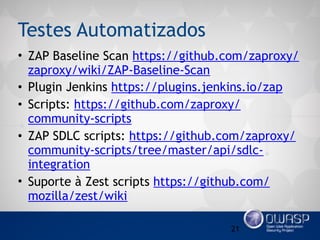

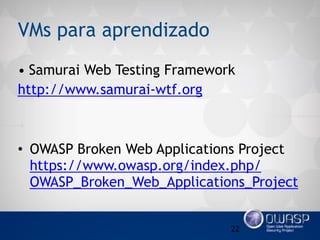

O documento apresenta a ferramenta OWASP Zed Attack Proxy (ZAP), que é um proxy gratuito e de código aberto para testes de segurança de aplicações web. O ZAP fornece funcionalidades como varredura de vulnerabilidades, rastreamento de sessões e autenticação, fuzzing e força bruta para ajudar a encontrar problemas de segurança. O documento também discute como configurar e usar o ZAP para testes de segurança simples e automatizados.