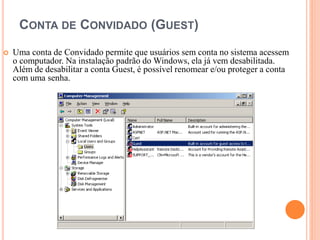

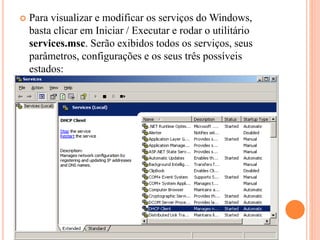

O documento discute técnicas de hardening para proteger sistemas contra invasores, incluindo remover itens desnecessários, aplicar patches, fechar portas de rede, usar firewalls e detecção de intrusão. Ele também fornece orientações sobre como configurar contas de usuário, criptografar arquivos, gerenciar serviços e auditoriar senhas para melhorar a segurança.