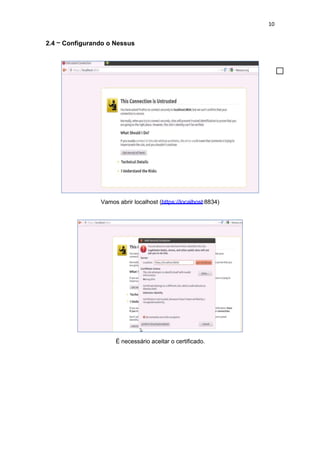

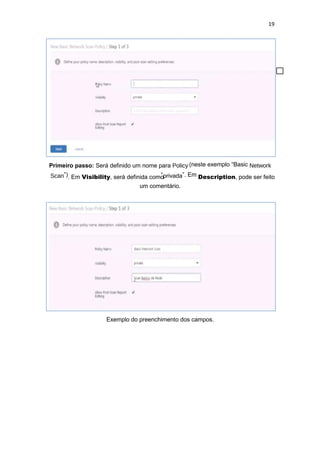

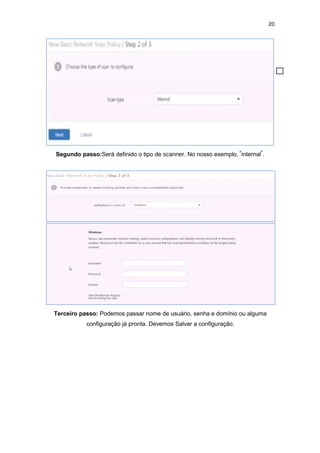

O documento descreve como instalar, configurar e usar o scanner de vulnerabilidades Nessus em uma máquina virtual Ubuntu. Explica como fazer o download, instalação e registro do Nessus, criar políticas de varredura e executar escaneamentos para identificar vulnerabilidades em uma rede.