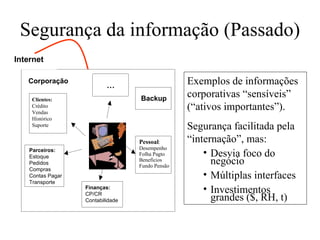

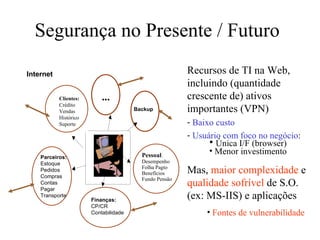

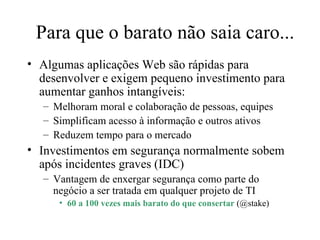

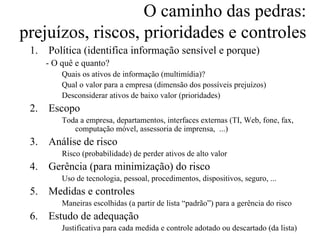

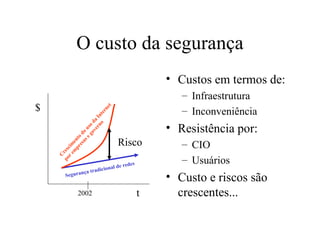

O documento discute a importância da segurança da informação para as empresas. Apresenta exemplos de ativos corporativos sensíveis que precisam ser protegidos e como a segurança foi facilitada no passado pela "internação", mas desviava o foco do negócio e exigia grandes investimentos. Também discute os desafios da segurança na era digital com recursos na web e a necessidade de equilibrar baixo custo e foco no negócio com a complexidade crescente e qualidade da segurança.

![Segurança da Informação na Empresa TECC - Economia de TI UFCG / CCT / DSC J. Antão B. Moura [email_address]](https://image.slidesharecdn.com/eti-6asecurityroi-110308134830-phpapp02/75/Eti-6a-securityroi-1-2048.jpg)