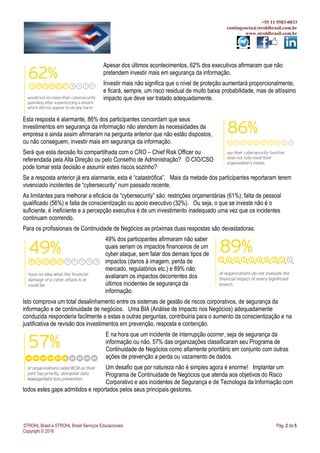

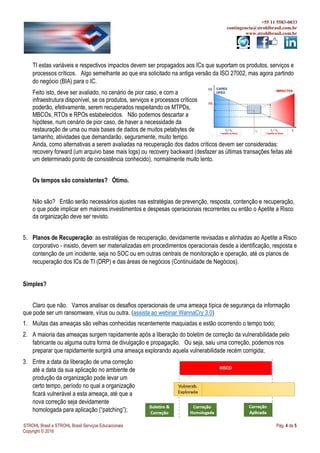

Este documento discute a importância da continuidade de negócios para organizações enfrentarem interrupções causadas por ataques cibernéticos ou falhas técnicas. Relatórios mostram que a maioria das empresas não está adequadamente preparada para incidentes e não consegue investir o suficiente em segurança da informação. Implementar um programa de continuidade de negócios eficaz requer análises de impacto, mapeamento de processos e serviços de TI, além de estratégias e planos de recuperação bem desenvolvidos