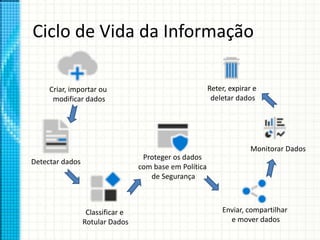

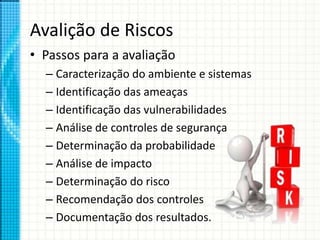

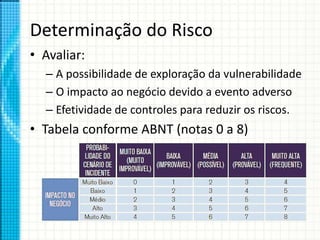

O documento apresenta os conceitos fundamentais de gestão de riscos para segurança da informação. Discute ameaças, vulnerabilidades e riscos, e introduz o processo de análise e avaliação de riscos, incluindo a caracterização do ambiente, identificação de ameaças e vulnerabilidades, análise de controles, probabilidade de impacto e determinação do risco.