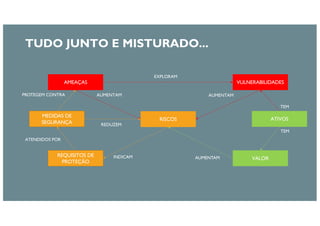

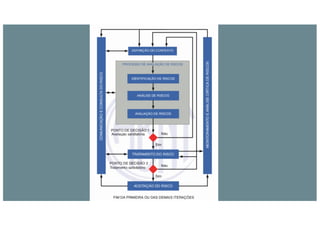

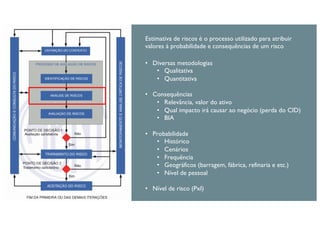

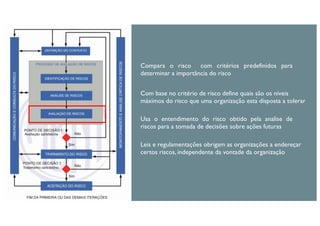

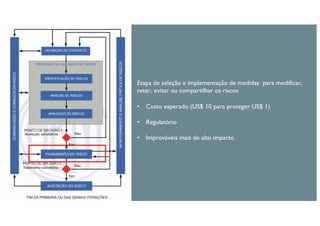

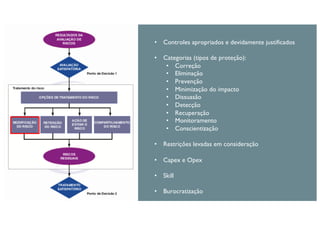

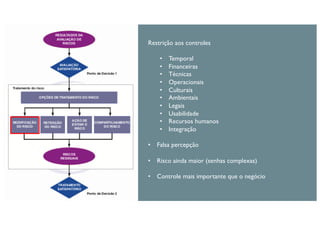

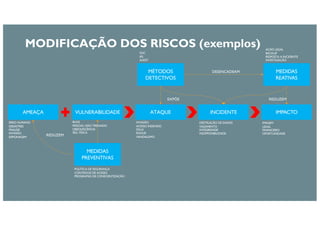

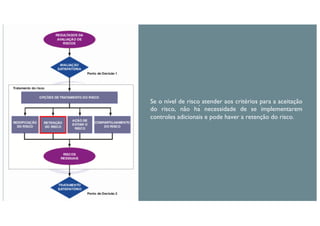

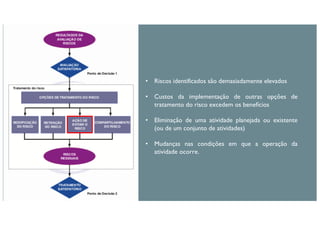

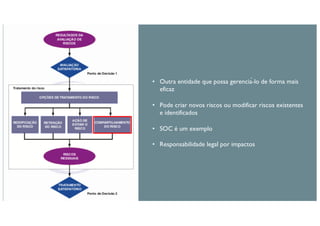

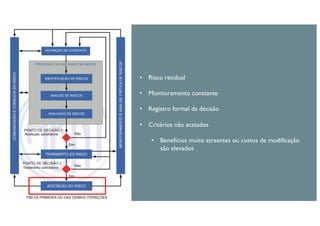

O documento aborda a segurança tecnológica e a gestão de riscos no contexto da proteção de dados, enfatizando a identificação de ativos, vulnerabilidades, ameaças e a importância de controles eficazes. Ele detalha o processo de gerenciamento de riscos, incluindo avaliação, tratamento e comunicação, além de descrever o papel do sistema de gestão da segurança da informação na preservação da confidencialidade, integridade e disponibilidade dos dados. Por fim, discute como a conformidade com leis e regulamentações afeta a abordagem das organizações em relação à segurança da informação.