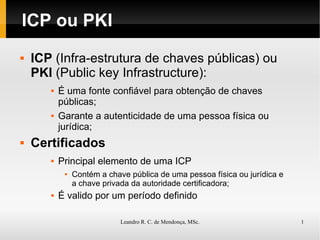

ICP ou PKI é uma infraestrutura que fornece chaves públicas confiáveis através de certificados emitidos por autoridades certificadoras. O documento descreve os principais elementos de uma ICP, como certificados no formato X.509, lista de revogação de certificados e protocolo de status de certificado online. Também explica como criar uma autoridade certificadora usando OpenSSL para emitir certificados, assinar documentos digitalmente e revogar certificados.

![OpenSSL – Criando uma AC E – Assinatura Digital 4) Verificando a assinatura Desafio !!!!!!! Verificar a assinatura do arquivo emailAssinadoDecriptado.sgn com o framework OpenSSL na linha de comando. Enviar a solução para: [email_address]](https://image.slidesharecdn.com/aula2exerc-090515162350-phpapp02/85/Certificacao-Digital-Aula2-Exercicios-19-320.jpg)