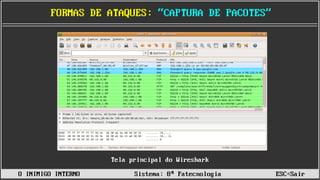

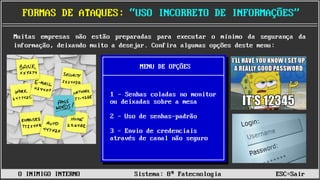

O documento aborda a importância da segurança da informação nas empresas, destacando que funcionários e terceiros são as principais fontes de incidentes de segurança. Ele descreve várias formas de ataques, como captura de pacotes, engenharia social e disseminação de vírus, e sugere métodos de proteção, incluindo treinamento e segmentação de rede. Também enfatiza o papel essencial da tecnologia e a necessidade de medidas adequadas de segurança para proteger informações críticas.