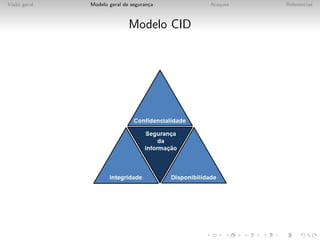

O documento apresenta uma introdução à segurança de sistemas de informação, discutindo objetivos, modelo geral de segurança CID, ataques comuns e referências. O modelo CID cobre confidencialidade, integridade e disponibilidade de dados, enquanto os ataques incluem interceptação, interrupção, modificação e fabricação.

![Vis˜o geral

a Modelo geral de seguranca

¸ Ataques Referencias

Assegurando Informac˜o

¸a

“O unico sistema realmente seguro ´ aquele que est´ desligado,

´ e a

dentro dum bloco de concreto com guardas armados, e mesmo

assim eu tenho minhas d´vidas”[Andress 2011].

u](https://image.slidesharecdn.com/aulasegurana-130115103111-phpapp02/85/Introducao-seguranca-de-informacao-10-320.jpg)