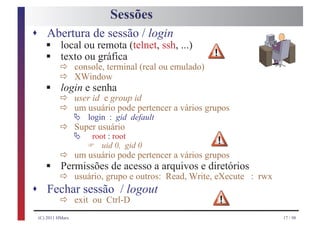

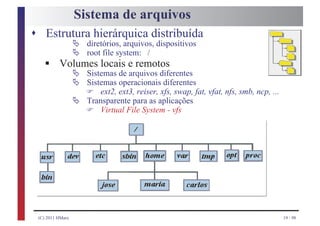

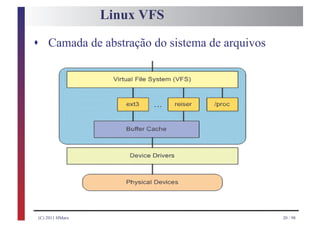

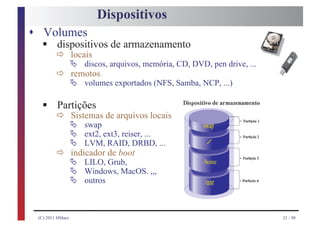

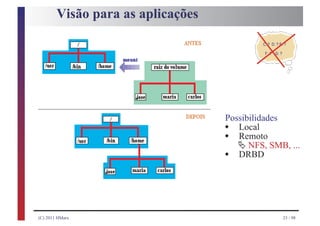

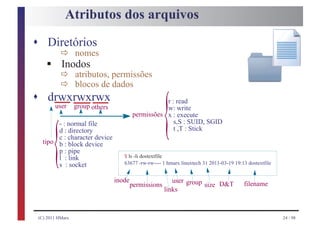

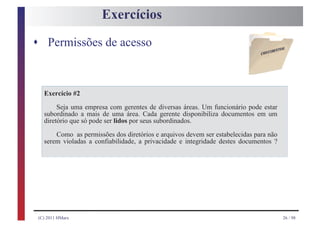

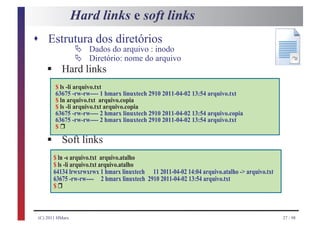

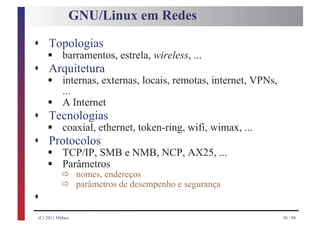

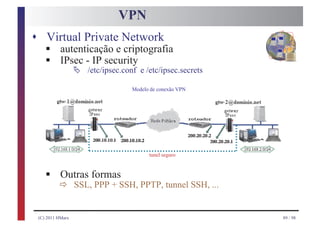

Este documento fornece uma introdução à disciplina de segurança em sistemas operacionais livres. Ele discute conceitos de segurança, o ambiente operacional GNU/Linux, instalação, configuração, administração e serviços de rede. O documento também aborda firewalls, VPNs, logs e conclusões.

![Autenticação

s Arquivo

ð /etc/passwd e /etc/shadow

s Bases

ð NIS

ð LDAP

s PAM - Pluggable Autentication Modules

ð /etc/pam.conf ou /etc/pam.d/*

#%PAM-1.0

auth requisite pam_nologin.so

auth [user_unknown=ignore success=ok ignore=ignore auth_err=die default=bad]

auth include common-auth

account include common-account

password include common-password

session required pam_loginuid.so

session include common-session

session required pam_lastlog.so nowtmp

session optional pam_mail.so standard

session optional pam_ck_connector.so

s Radius, Kerberos, Diameter, fingerprint, ...

(C) 2011 HMarx 18 / 98](https://image.slidesharecdn.com/segurancasoftwarelivre-13062775233832-phpapp02-110524175429-phpapp02/85/Seguranca-Software-Livre-18-320.jpg)

![Montagem

s ð /etc/fstab

Montagem durante o boot (init)

ð / (raiz)

ð Ä locais ou remotosarquivos

outros sistemas de

F (diskless workstations) Network File System

s Entradas no arquivo /etc/fstab

volume mount_point filesystem options dump fsck

/dev/sda3 / ext3 acl,user_xattr 1 1

server:/public /pub nfs acl,noauto 0 0

s Comando mount

mount [ -o opções ] volume mount_point

mount volume

mount mount_point }

Entradas definidas no /etc/fstab

(C) 2011 HMarx 22 / 98](https://image.slidesharecdn.com/segurancasoftwarelivre-13062775233832-phpapp02-110524175429-phpapp02/85/Seguranca-Software-Livre-22-320.jpg)

![Permissões

s Representação numérica

§ ð ð

000 ð

Bits : suid sgid stick rwx

ð

0

1

F

0

1

0

1 111 ð

altera x p/ s, S, t ou T

} 0000

7777

s Alteração de permissões

§

§

chmod opções octal objeto ...

*

chmod opções {{ugoa}{+-=}{ugorwxst}, } objeto ...

s Alteração de dono

§

§

chown opções [ user ] [ : group ] objeto ...

chgrp opções group objeto ...

(C) 2011 HMarx 25 / 98](https://image.slidesharecdn.com/segurancasoftwarelivre-13062775233832-phpapp02-110524175429-phpapp02/85/Seguranca-Software-Livre-25-320.jpg)

![O Bourne Again Shell - Bash

s Interpretador de comandos

s Linguagem de programação completa

§

scripts : comandos interpretados

s Sintaxe

§

No prompt:

Ä comando [ opções ] { [ argumentos ] }*

(C) 2011 HMarx 37 / 98](https://image.slidesharecdn.com/segurancasoftwarelivre-13062775233832-phpapp02-110524175429-phpapp02/85/Seguranca-Software-Livre-37-320.jpg)

![Ajuda on-line

s Aplicativos

§

§

comando --help

§

comando -h

§

man opções [ sessão ] comando

info opções comando

s Comandos do shell

§

help comando

s A internet

§

§

§

http://www.linuxquestions.org/

http://www.linuxmanpages.com/

...

!

it

(C) 2011 HMarx 38 / 98](https://image.slidesharecdn.com/segurancasoftwarelivre-13062775233832-phpapp02-110524175429-phpapp02/85/Seguranca-Software-Livre-38-320.jpg)

![Metacaracteres

s Sequência de caracteres especiais

§

São tratados pelo shell e substituidos antes de

§ ð Exemplos de conjunto

serem passados para o comando

* ? [ conjunto ] [ !conjunto ] ~

Ä a-z 0123456789 0-9 0-9ABCDEF 0-9A-F

$ echo ** ERRO **

** ERRO **

$ ls

chap1 chap2 chap3 programA programB1 programB2

$ ls *[1-3]

chap1 chap2 chap3 programB1 programB2

$ ls *[!1-3]

programA

$ ls *[AB]?

r

programB1 programB2

$

(C) 2011 HMarx 40 / 98](https://image.slidesharecdn.com/segurancasoftwarelivre-13062775233832-phpapp02-110524175429-phpapp02/85/Seguranca-Software-Livre-40-320.jpg)

![Usando Metacaracteres

s Comando echo

§

§

echo [ -n ] texto ...

Imprime na saída padrão os argumentos

Exercício #5

Sejam as variáveis PRODUTO, que contém o nome do ítem, e VALOR, que

contém o preço do ítem. Exemplo: PRODUTO="Caneta" e VALOR="14,95".

Que comando irá exibir o texto abaixo ?

O item Caneta custa R$14,95

(C) 2011 HMarx 41 / 98](https://image.slidesharecdn.com/segurancasoftwarelivre-13062775233832-phpapp02-110524175429-phpapp02/85/Seguranca-Software-Livre-41-320.jpg)

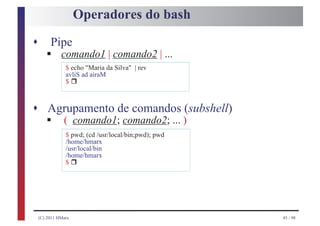

![Operadores do bash

s

§ ð operadores ]]

Expressões lógicas

[[ expressão

Ä

Ä

Ä

-eq -lt -gt -le -ge -ne

-e file -r file -w file

...

$ [[ 500 -gt 100 ]]; echo $0

0

0 é verdadeiro

1 é falso

!

$ [[ 500 -gt 1000 ]]; echo $0

r

1

$

F

!

Ver manual do comando test

(C) 2011 HMarx 47 / 98](https://image.slidesharecdn.com/segurancasoftwarelivre-13062775233832-phpapp02-110524175429-phpapp02/85/Seguranca-Software-Livre-47-320.jpg)

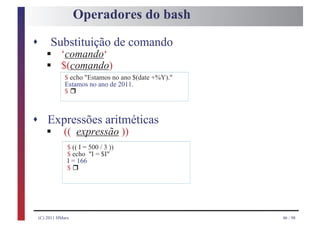

![Exemplos de comandos

s Comandos iterativos e condicionais

i=0

ð

0

while [[ $i -gt 5 ]] 1

do 2

echo $i 3

(( ++i )) 4

done

for i in uva pera caqui

do

echo A fruta é $i

done

ð A fruta é uva

A fruta é pera

A fruta é caqui

ð ?

if expr 5 > 3

Exercício #6 then

echo ERRADO

Porque ? else

echo CERTO

fi

(C) 2011 HMarx 48 / 98](https://image.slidesharecdn.com/segurancasoftwarelivre-13062775233832-phpapp02-110524175429-phpapp02/85/Seguranca-Software-Livre-48-320.jpg)

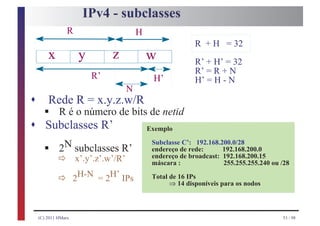

![IPv4

s Número de 32 bits

§ R H

formato x.y.z.w

Ä x, y, z, w ∈ [ 0 .. 255 ]

x y z w

F

§

R + H = 32

Classe x netid hostid networks IPs

ð A 1-126 x y.z.w 126 16.777.216

ð B 128-191 x.y x.w 16.384 65536

ð C 192-223 x.y.z w 2.097.151 256

ð D 224-239 multicast

ð E 240-247 reservado

§ Endereços especiais

Ä loopback: 127.0.0.0/8 (interface lo)

Ä network : hostid[*] = 0

Ä

Ä

broadcast: hostid[*] = 1

netmask : netid[*]=1, hostid[*] = 0

(C) 2011 HMarx 51 / 98](https://image.slidesharecdn.com/segurancasoftwarelivre-13062775233832-phpapp02-110524175429-phpapp02/85/Seguranca-Software-Livre-51-320.jpg)

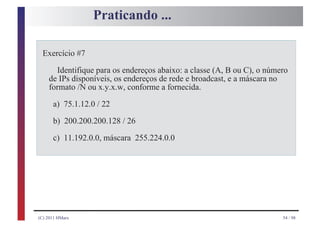

![IPv4

s Blocks privados

}

Network Address Translation

§ A : 10.0.0.0/8

§ B : 172.16.0.0/12

§ C : 192.168.0.0/16

s Endereços especiais

§ loopback: 127.0.0.0/8

Finterface lo

gateway/firewall

§ network : hostid[*] = 0

§ broadcast: hostid[*] = 1

§ netmask : netid[*]=1, hostid[*] = 0

Exemplo

Classe C: 192.168.200.0/24

endereço de rede: 192.168.200.0

endereço de broadcast: 192.168.200.255

Total de 256 IPs

⇒ 254 disponíveis para os nodos

(C) 2011 HMarx 52 / 98](https://image.slidesharecdn.com/segurancasoftwarelivre-13062775233832-phpapp02-110524175429-phpapp02/85/Seguranca-Software-Livre-52-320.jpg)

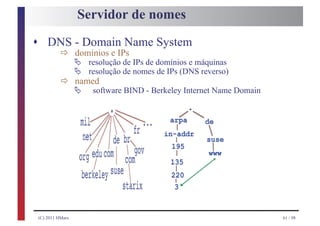

![E-mail

s Componentes

§

MUA - Mail User Agent

Ä kmail, mutt, thunderbird, webmails, ...

§ MTA - Mail Transport Agent

Ä sendmail, postfix, exim, qmail, ...

§ MDA - Mail Delivery Agent

Ä procmail

§ Filtros

Ä antivirus, antispam

Ä filtros (ip/domínio de origem, assunto, remetente,

destinatário, ... )

s Protocolos

ð ð ð MTA

ð ð

[E]SMTP - MUA MTA e MTA

ð ð

POP - caixa postal MUA

IMAP - caixa postal MUA

F Podem utilizar TLS e SSL !

(C) 2011 HMarx 63 / 98](https://image.slidesharecdn.com/segurancasoftwarelivre-13062775233832-phpapp02-110524175429-phpapp02/85/Seguranca-Software-Livre-63-320.jpg)

![iptables - utilização

s

s

tabela : especifica a que tabela o comando se aplica

cadeia : especifica a que cadeia da tabela o comando se aplica

# iptables [ -t tabela ] -L [ cadeia ]

Lista as regras (da cadeia)

# iptables [ -t tabela ] -N cadeia [ opções ]

Cria uma nova cadeia

# iptables [ -t tabela ] -X cadeia [ opções ]

Remove a cadeia

# iptables [ -t tabela ] -F [ cadeia ]

Apaga todas as regras (da cadeia)

# iptables [ -t tabela ] -Z [ cadeia ]

Zera os contadores de bytes e pacotes (da cadeia)

(C) 2011 HMarx 74 / 98](https://image.slidesharecdn.com/segurancasoftwarelivre-13062775233832-phpapp02-110524175429-phpapp02/85/Seguranca-Software-Livre-74-320.jpg)

![iptables - utilização

# iptables [ -t tabela ] -P cadeia política [ opções ]

Define a política padrão para cadeia

ACCEPT, DROP, QUEUE ou RETURN

# iptables [ -t tabela ] -E nomevelho nomenovo cadeia [ opções ]

Troca o nome de uma cadeia

# iptables [ -t tabela ] -{ A | D} cadeia especificação [ opções ]

Adiciona ou remove uma regra da cadeia

# iptables [ -t tabela ] -D cadeia número [ opções ]

Remove uma regra da cadeia

# iptables [ -t tabela ] -I cadeia [ número ] especificação [ opções ]

Inclui uma regra na cadeia

# iptables [ -t tabela ] -R cadeia número especificação [ opções ]

Substitui uma regra nd cadeia

(C) 2011 HMarx 75 / 98](https://image.slidesharecdn.com/segurancasoftwarelivre-13062775233832-phpapp02-110524175429-phpapp02/85/Seguranca-Software-Livre-75-320.jpg)

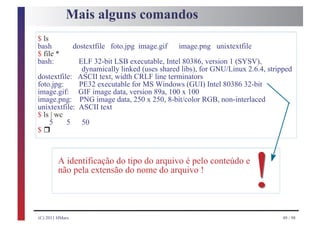

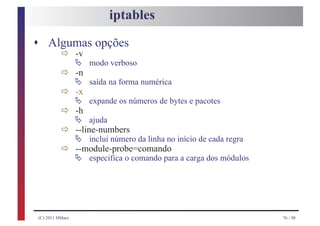

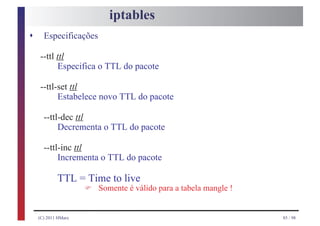

![iptables

s Especificações

-p [ ! ] protocolo

Especifica o protocolo: tcp, udp, icmp ou all

-s [ ! ] endereço [ / máscara ]

Especifica o endereço de origem (source)

--source-port [ ! ] porto [ : porto ]

Especifica o porto ou faixa de portos de origem

-d [ ! ] endereço [ / máscara ]

Especifica o endereço de destino

--destination-port [ ! ] porto [ : porto ]

Especifica o porto ou faixa de portos de destino

(C) 2011 HMarx 77 / 98](https://image.slidesharecdn.com/segurancasoftwarelivre-13062775233832-phpapp02-110524175429-phpapp02/85/Seguranca-Software-Livre-77-320.jpg)

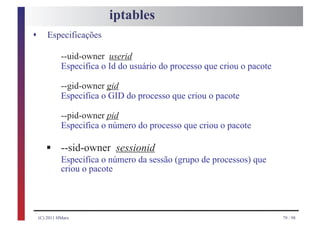

![iptables

s Especificações

--source-port { [, porto ] }*

Especifica até 15 portos de origem

--destination-port porto { [ , porto ] }*

Especifica até 15 portos de destino

--port porto { [ , porto ] }*

Especifica o porto, quando os porto de origem e destino

forem iguais

(C) 2011 HMarx 78 / 98](https://image.slidesharecdn.com/segurancasoftwarelivre-13062775233832-phpapp02-110524175429-phpapp02/85/Seguranca-Software-Livre-78-320.jpg)

![iptables

s Especificações

-i [ ! ] interface

Especifica a interface de entrada (de onde veio o pacote)

-o [ ! ] interface

Especifica a interface de saída (para onde irá o pacote)

--mac-source [ ! ] endereço

Especifica o porto ou faixa de portos de origem

--icmp-type [ ! ] tipo

Especifica o tipo do pacote ICMP

(C) 2011 HMarx 80 / 98](https://image.slidesharecdn.com/segurancasoftwarelivre-13062775233832-phpapp02-110524175429-phpapp02/85/Seguranca-Software-Livre-80-320.jpg)

![iptables

s Especificações

--tcp-flags [ ! ] máscara ativos

Especifica a lista de flags TCP. A máscara contém os flags

que devem estar inativos. Os flags são SYN, ACK, FIN,

RST, URG, PSH, ALL ou NONE

[ ! ] syn

Especifica pacotes com o bit SYN ativo e os bits ACK e

FIN inativos

--limit taxa [ / sufixo ]

Especifica a taxa média máxima de pacotes. O sufixo pode

ser second, minute, hour ou day. O default é 3/hour.

[ ! ] --limit-burst númer

Especifica o número máximo inicial de pacotes. O default é

5.

(C) 2011 HMarx 81 / 98](https://image.slidesharecdn.com/segurancasoftwarelivre-13062775233832-phpapp02-110524175429-phpapp02/85/Seguranca-Software-Livre-81-320.jpg)

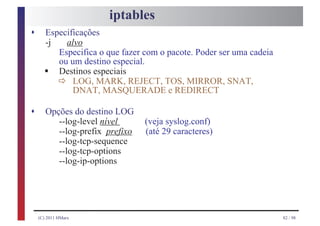

![iptables

s Especificações

--state state { [, state ] }*

s Especifica o(s) estado(s) da conexão ao(s) qual(is) o pacote está

associado

Estados:

INVALID - conexão inválida

ESTABLISHED - conexão já estabelecida

NEW - nova conexão

RELATED - nova conexão associada a

uma já existente (ex: FTP)

(C) 2011 HMarx 84 / 98](https://image.slidesharecdn.com/segurancasoftwarelivre-13062775233832-phpapp02-110524175429-phpapp02/85/Seguranca-Software-Livre-84-320.jpg)

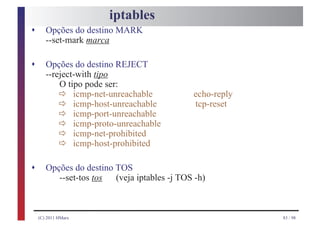

![iptables

s Especificações

s Opções do destino SNAT

--to-source endereço [- endereço ] [ :porto [- porto ]]

s Opções do destino DNAT

--to-destination endereço [-endereço ] [ :porto [ - porto ]]

s Opções dos destinos MASQUERADE ou REDIRECT

--to-ports porto [ - porto ]

(C) 2011 HMarx 86 / 98](https://image.slidesharecdn.com/segurancasoftwarelivre-13062775233832-phpapp02-110524175429-phpapp02/85/Seguranca-Software-Livre-86-320.jpg)

![Log de sessões e tentativas

Jan 29 05:18:53 thor sshd[5032]: Invalid user testuser from 213.232.110.135

Feb 3 13:01:06 thor sshd[11171]: reverse mapping checking getaddrinfo for

18983144228.user.veloxzone.com.br [189.83.144.228] failed -

POSSIBLE BREAK-IN ATTEMPT!

Mar 4 13:37:51 thor sshd[31452]: Accepted keyboard-interactive/pam for hmarx

from 186.213.97.125 port 44418 ssh2

Mar 7 19:17:11 thor sshd[10687]: User walter from (null) not allowed because none

of user’s groups are listed in AllowGroups

Mar 8 12:17:58 thor sshd[26745]: Failed password for invalid user denied from

::ffff:121.83.254.19 port 60428 ssh2

Mar 9 07:53:31 thor sshd[29212]: Invalid user zorro from ::ffff:78.153.209.71

Mar 9 08:17:19 thor login[29821]: FAILED LOGIN 1 FROM /dev/tty1 FOR hmarx,

Authentication failure

(C) 2011 HMarx 92 / 98](https://image.slidesharecdn.com/segurancasoftwarelivre-13062775233832-phpapp02-110524175429-phpapp02/85/Seguranca-Software-Livre-92-320.jpg)

![Logs de e-mails

Mar 24 17:07:27 thor sendmail[20124]: p2OK7JCw020124:

from=<goncalves@fgr.org.br>, size=269275, class=0, nrcpts=1,

msgid=<F4B8E6386F9B4A8EB2CD1D8A5DCB7C3A@paraiba.org.br>,

proto=ESMTP, daemon=MTA, relay=nsa33.globalconn.net [74.52.81.66]

Mar 24 17:08:27 thor sendmail[20124]: p2OK7JCw020124: Milter change (add):

header: X-Virus-Scanned: by amavisd-new

Mar 24 17:08:28 thor sendmail[20172]: p2OK7JCw020124:

to=<hmarx@linuxtech.com.br>, delay=00:01:05, xdelay=00:00:00, mailer=local,

pri=299525, dsn=2.0.0, stat=Sent

Mar 19 22:04:39 thor popper[23507]: Stats: hmarx 2 29503 0 0 venus.starix.br

192.168.200.41 [pop_updt.c:296]

Mar 19 21:33:00 thor popper[16281]: prudencia at server.museuimperial.art.br

(173.199.129.199): -ERR [AUTH] Password supplied for "prudencia"

is incorrect. [pop_pass.c:1295]

Mar 19 21:56:43 thor popper[23154]: [AUTH] Failed attempted login to renato from

host (server.museuimperial.art.br) 173.199.129.199 [pop_pass.c:1383]

(C) 2011 HMarx 93 / 98](https://image.slidesharecdn.com/segurancasoftwarelivre-13062775233832-phpapp02-110524175429-phpapp02/85/Seguranca-Software-Livre-93-320.jpg)