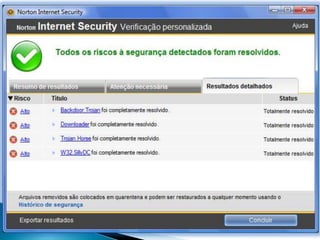

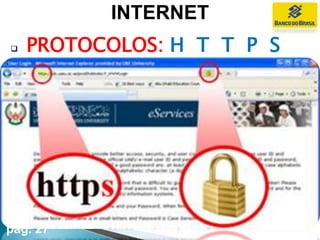

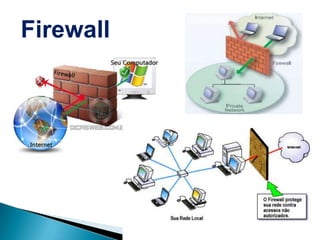

O documento discute os conceitos de hackers versus crackers e fornece exemplos de tipos comuns de malware, incluindo vírus, worms, spyware e cavalos de Tróia. Também discute medidas básicas de segurança como antivírus, firewalls e protocolos seguros como HTTPS.