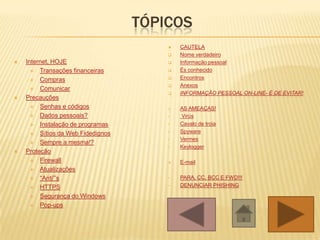

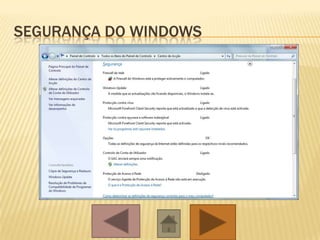

O documento discute vários tópicos relacionados à segurança online e offline, incluindo precauções ao usar a internet como senhas seguras e não compartilhar informações pessoais, além de proteções contra ameaças cibernéticas como vírus, cavalos de troia e phishing.