1. O documento descreve um mecanismo para extrair alertas de segurança de redes sociais como o Twitter usando agrupamento de tweets similares e análise da propagação das mensagens.

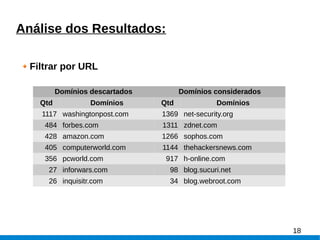

2. O método filtra tweets sobre segurança, os agrupa por similaridade, gera uma lista de mensagens relevantes e aumenta a visibilidade das mais importantes.

3. O objetivo é viabilizar o rápido acesso a notificações de segurança importantes utilizando redes sociais como fonte de informação sobre alertas.