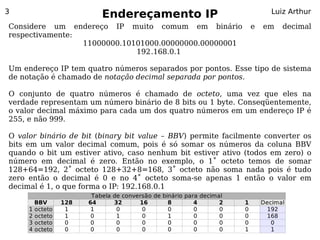

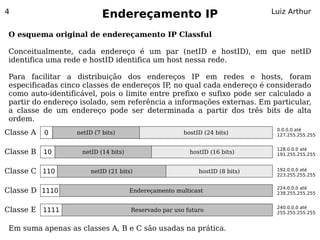

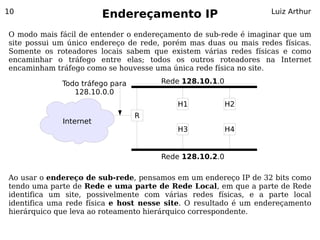

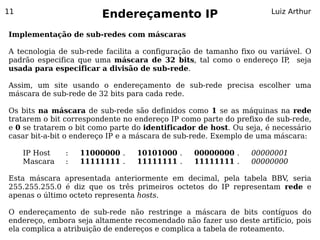

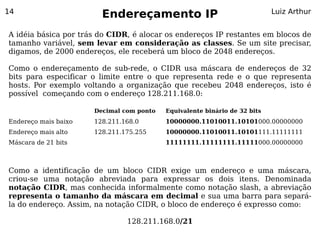

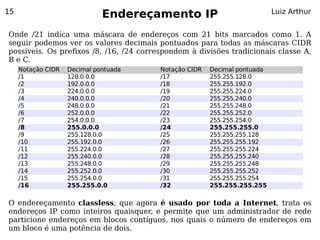

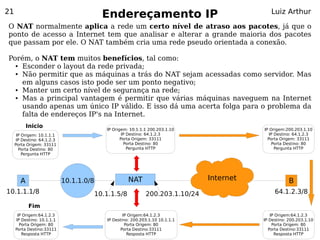

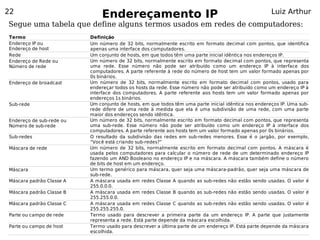

O documento discute o endereçamento IP, explicando que cada dispositivo de rede precisa de um endereço IP único para identificação e comunicação. O endereço IP é composto por 32 bits divididos em quatro octetos e serve para identificar tanto o dispositivo quanto a rede à qual pertence. O documento também explica conceitos como máscaras de sub-rede, endereços de broadcast e loopback.