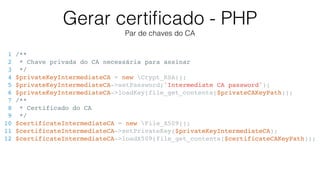

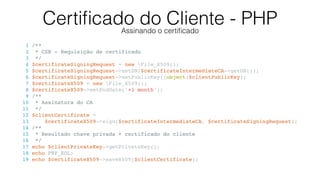

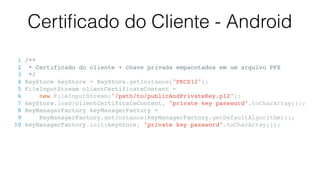

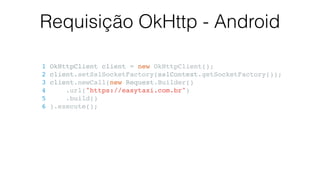

O documento aborda técnicas de autenticação em APIs, destacando a diferença entre autenticação e autorização, e os métodos utilizados, como HTTP basic e OAuth com JWT. Também são discutidos temas como a utilização de SSL, a importância das chaves assimétricas, e o papel das autoridades certificadoras na autenticação segura. Exemplos práticos de geração de certificados digitais em PHP e suas aplicações em mobile também são apresentados.

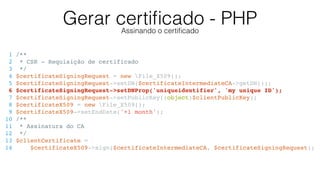

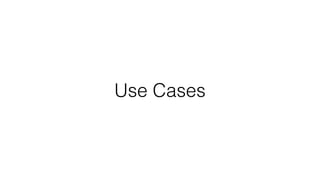

![Gerar certificado - PHP

Gerando par de chaves do cliente

1 /**

2 * Chave privada

3 */

4 $clientPrivateKey = new Crypt_RSA();

5 $clientPrivateKey->setPassword($password);

6 $generatedKeyPair = $clientPrivateKey->createKey();

7 $clientPrivateKey->loadKey($generatedKeyPair['privatekey']);

8 /**

9 * Chave pública

10 */

11 $clientPublicKey = new Crypt_RSA();

12 $clientPublicKey->loadKey($generatedKeyPair['publickey']);

13 $clientPublicKey->setPublicKey();](https://image.slidesharecdn.com/autenticacaoapis-phpx2016-160322162824/85/Autenticacao-em-APIs-com-SSL-17-320.jpg)

![Autorização Simples - 403

1 #GET /passenger/56edfd08756f458a6f0041ad HTTP/1.1

2 $uri = current(explode('?', getenv('REQUEST_URI')));

3 preg_match('#[a-zA-Z0-9-]+(/)?$#', $uri, $matches);

4 $passengerId = $matches[0];

5 if ($request->headers->get('X-SSL-Client-CN') != $passengerId) {

6 return new Response('Forbidden', 403);

7 }](https://image.slidesharecdn.com/autenticacaoapis-phpx2016-160322162824/85/Autenticacao-em-APIs-com-SSL-35-320.jpg)