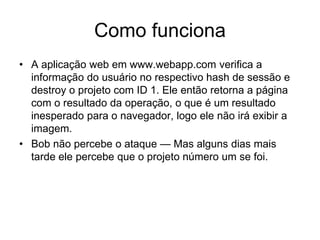

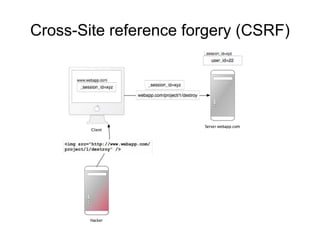

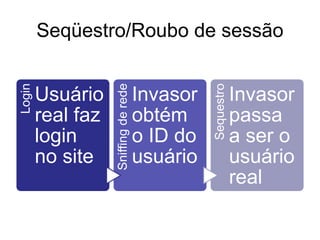

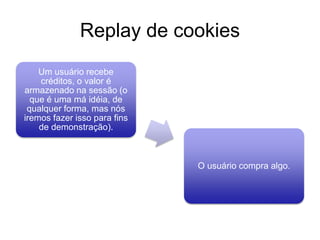

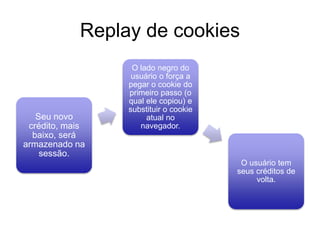

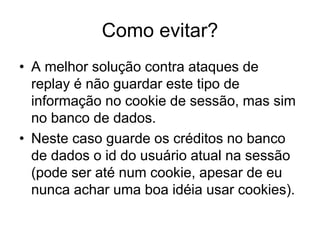

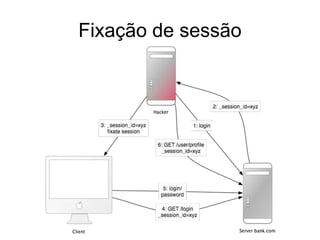

O documento discute tópicos importantes de segurança em aplicações Rails, incluindo: 1) Como sessões funcionam e como mantê-las seguras; 2) Problemas como roubo e reenvio de sessões e como evitá-los; 3) Boas práticas como não armazenar dados críticos em sessões.

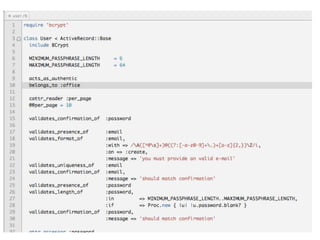

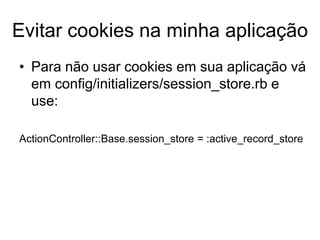

![user_sessions_controller.rb

def create

reset_session

@client_session = ClientSession.new(params[:client_session])

if @client_session.save

flash[:notice] = "Login successful!"

redirect_back_or_default '/'

else

flash[:notice] = "Invalid login name or password."

render :action => :new

end

end](https://image.slidesharecdn.com/seguranaemrails-090904145252-phpapp02/85/Seguranca-em-Rails-27-320.jpg)