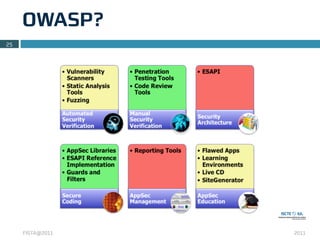

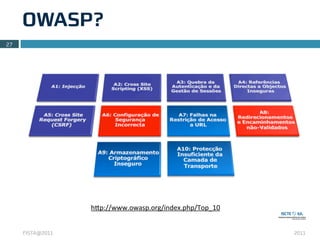

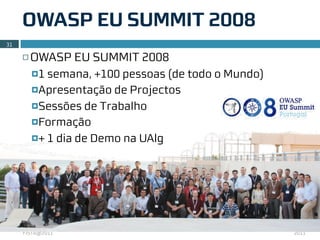

Este documento descreve as atividades e objetivos da comunidade OWASP Portugal. Resume que a OWASP é uma comunidade aberta dedicada a melhorar a segurança de software; que o capítulo português tem cerca de 90 membros e realiza eventos regulares como conferências e workshops sobre segurança de aplicações web; e que a OWASP recomenda que universidades e instituições incluam práticas de segurança de software nos currículos e financiem mais investigação sobre o tema.