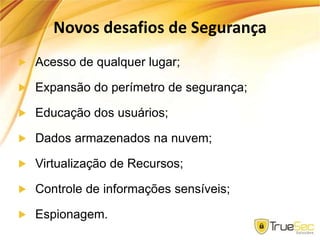

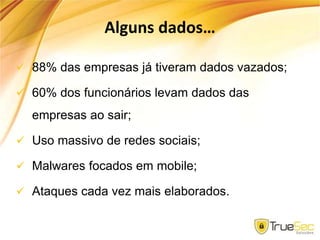

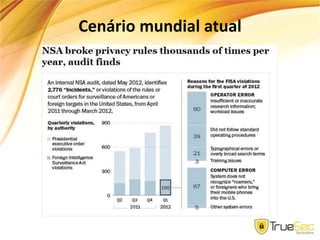

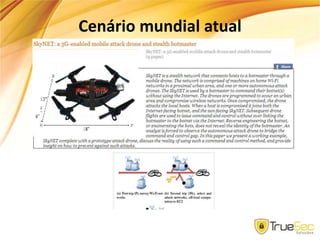

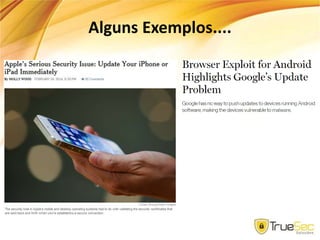

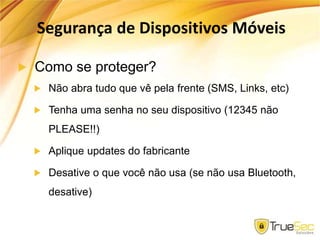

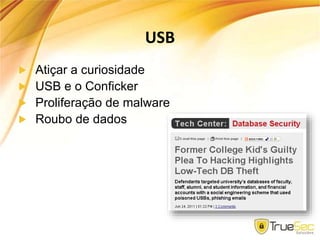

O documento discute as novas ameaças à segurança no mundo conectado, incluindo o aumento dos ataques cibernéticos e a expansão do perímetro de segurança das empresas. Apresenta os desafios trazidos por dispositivos móveis, redes sociais e engenharia social. Discute também a política BYOD e a necessidade de planejamento e defesa em profundidade para lidar com esses riscos.