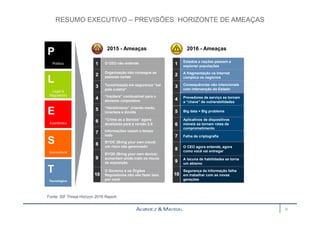

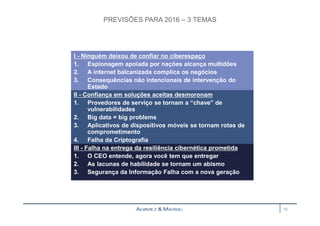

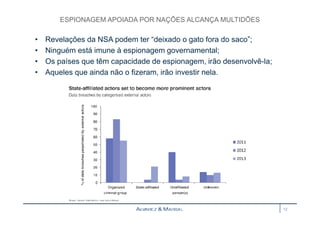

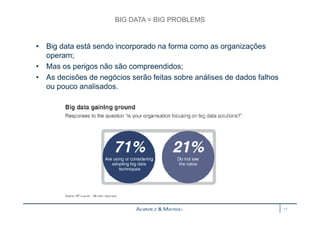

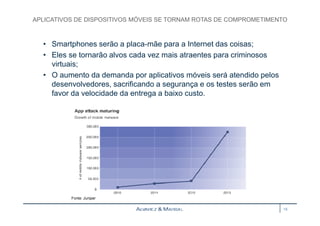

O documento discute as previsões para ameaças cibernéticas em 2016 de acordo com o relatório "Horizonte de Ameaças 2016" do Information Security Forum. As previsões incluem: 1) Espionagem apoiada por nações atingirá multidões; 2) A internet fragmentada dificultará os negócios; 3) Confiança em provedores de serviço e soluções de segurança será abalada.