O documento descreve um rootkit para o kernel do FreeBSD chamado Redshift. Ele discute os tipos de rootkits, incluindo ring 0, ring -1 e rootkits de firmware. Também explica os comandos, módulos e técnicas do Redshift, como esconder arquivos, processos e módulos, além de escalar privilégios. Apresenta uma demonstração do Redshift e discute formas de detecção e melhorias futuras.

![tipos de rootkit - ring 0

★ ring 0 - kernel/bootkit

★ Necessário acesso root

○ Carregar módulo no kernel

○ sobrescrever bootloader

★ principal vetor de ataque para outros níveis

★ Acesso total ao hardware

★ bootkits

○ Utilizado para atacar o kernel, e.g: desabilitar patchguard

○ interceptar senhas e ataques contra full-disk encryption -

Stoned bootkit [1]

○ infecta MBR/VBR, altera (hook) IVT da BIOS, carrega

bootloader do sistema operacional, reganha acesso

14](https://image.slidesharecdn.com/redshift-161128145751/85/Rootkits-em-kernel-space-Redshift-um-rootkit-para-o-kernel-do-FreeBSD-14-320.jpg)

![tipos de rootkit - ring 0

★ Exemplos de rootkits em ring 0

○ redshift (FreeBSD)

○ suckit

○ diamorphine (Linux 2.6/3.X) [2]

○ babykit [3]

○ sutersu

○ stoned bootkit

○ e muito mais...

15](https://image.slidesharecdn.com/redshift-161128145751/85/Rootkits-em-kernel-space-Redshift-um-rootkit-para-o-kernel-do-FreeBSD-15-320.jpg)

![tipos de rootkit - ring -1

★ bluepill [4]

○ Joanna Rutkowska

○ windows vista x64

○ Amd pacifica

★ subvirt [5]

○ Universidade de michigan and microsoft

○ windows xp e linux

★ vitriol [6]

○ dino dai zovi

○ Mac-os x

○ Intel vt-x

17](https://image.slidesharecdn.com/redshift-161128145751/85/Rootkits-em-kernel-space-Redshift-um-rootkit-para-o-kernel-do-FreeBSD-17-320.jpg)

![tipos de rootkit - ring -2

★ ring -2 - SMM (System management mode)

○ loic duflot [7]

■ Ataque para OpenBSD usando SMM para desabilitar

securelevel¹

○ A Real SMM Rootkit: Reversing and Hooking BIOS SMI Handlers,

phrack edição 66, artigo 11 [8]

18](https://image.slidesharecdn.com/redshift-161128145751/85/Rootkits-em-kernel-space-Redshift-um-rootkit-para-o-kernel-do-FreeBSD-18-320.jpg)

![tipos de rootkit - ring -3

★ ring -3 - management engine / vpro based

★ Alexander Tereshkin e Rafal Wojtczuk

○ Introducing Ring -3 Rootkits [9]

■ Q35 chipset Q3'07

■ independente da CPU

■ Ativo mesmo em S3

■ Acesso remoto

■ Acesso a memória via DMA

19](https://image.slidesharecdn.com/redshift-161128145751/85/Rootkits-em-kernel-space-Redshift-um-rootkit-para-o-kernel-do-FreeBSD-19-320.jpg)

![tipos de rootkit - hardware/firmware rootkits

★ BIOS/UEFI

○ How Many Million BIOSes Would you Like to Infect? [10]

○ Persistent BIOS Infection, phrack edição 66, artigo 7, anibal

sacco e alfredo ortega [11]

○ DE MYSTERIIS DOM JOBSIVS Mac EFI Rootkits, snare [12]

○ A Real SMM Rootkit: Reversing and Hooking BIOS SMI Handlers

[8]

★ PCI

○ John Heasman, Implementing and detecting PCI ROOTKITs [13]

○ João Batista e Bruno cardoso, Low level playground [14]

★ SCADA

○ stuxnet

20](https://image.slidesharecdn.com/redshift-161128145751/85/Rootkits-em-kernel-space-Redshift-um-rootkit-para-o-kernel-do-FreeBSD-20-320.jpg)

![Técnica debug registers

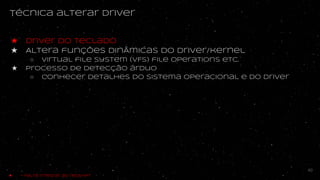

★ A melhor técnica a ser implementada no Redshift

○ Mais furtividade

○ Mais controle do sistema, permite se retirar

silenciosamente

★ Técnica Bem descrita na phrack edição 65, artigo 08. [15]

★ outros rootkits

○ mood-nt, darkangel

○ DR rootkit, Immunity Inc [16]

37](https://image.slidesharecdn.com/redshift-161128145751/85/Rootkits-em-kernel-space-Redshift-um-rootkit-para-o-kernel-do-FreeBSD-37-320.jpg)