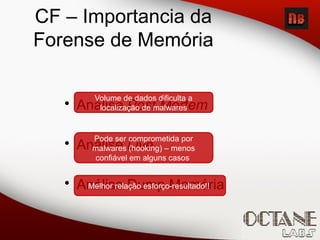

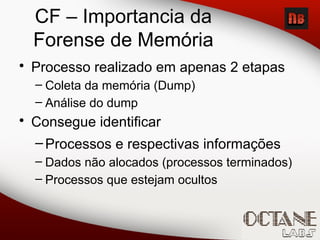

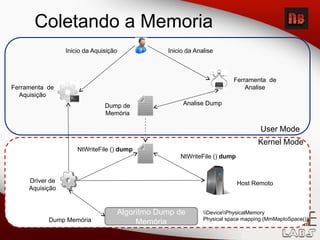

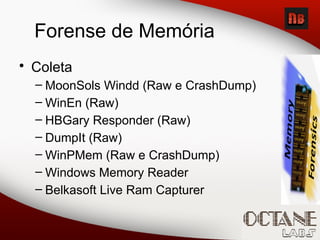

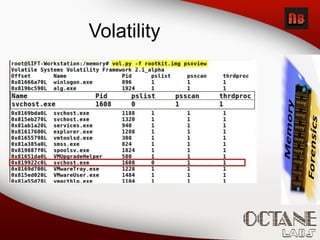

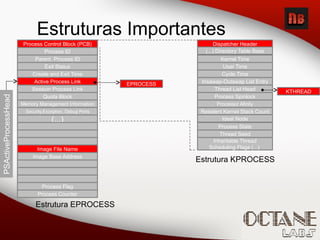

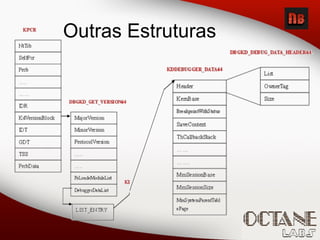

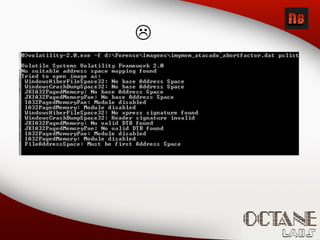

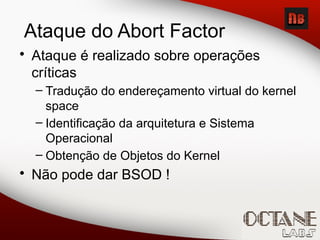

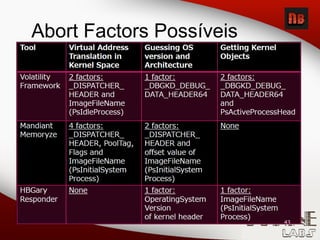

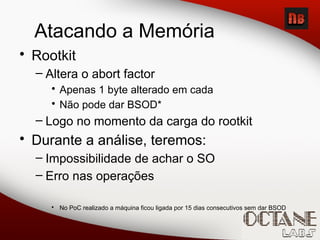

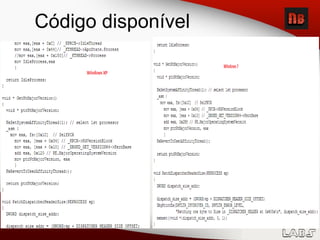

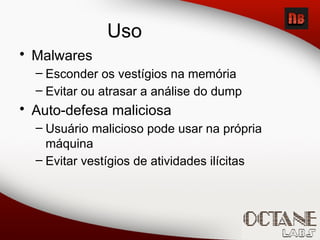

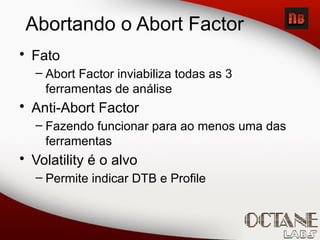

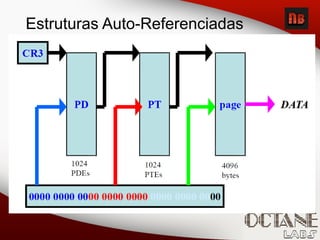

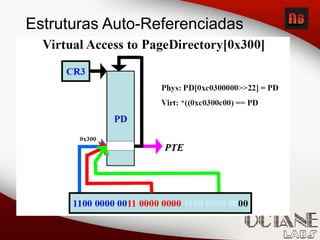

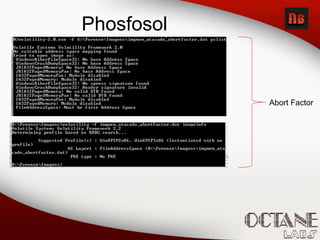

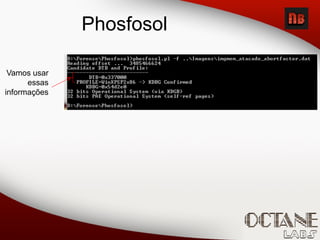

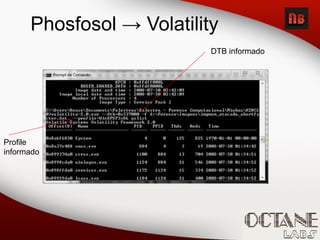

O documento discute a importância da forense de memória na computação forense, abordando a coleta e análise de dumps de memória para identificar malware e processos ocultos. Apresenta o conceito de 'abort factor', uma técnica que compromete as ferramentas de análise de memória, e propõe estratégias para revertê-la utilizando o Phosfosol. O autor, Tony Rodrigues, defende a pesquisa e a ferramenta de código aberto para melhorar a investigação digital e a segurança da informação.