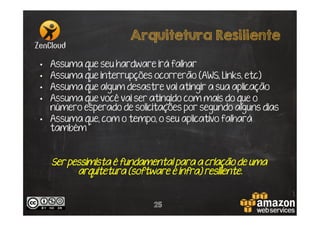

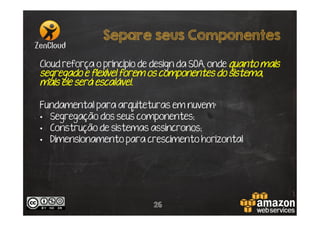

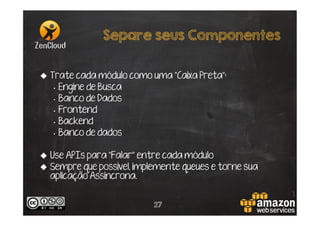

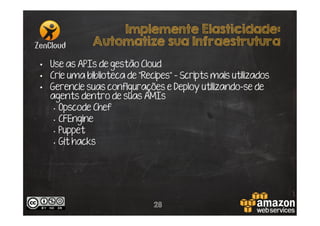

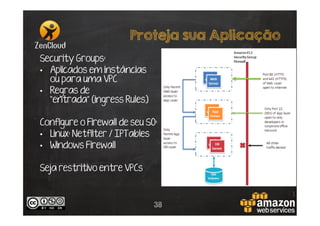

O documento apresenta melhores práticas para arquitetura em cloud computing, abordando a importância da escalabilidade, resiliência e segurança em ambientes de nuvem. Daniel Checchia, consultor de tecnologia com mais de 30 anos de experiência, destaca a necessidade de automação e segregação de componentes para otimizar o desempenho e a flexibilidade. Ele também discute a proteção de dados e credenciais, enfatizando a utilização de criptografia e boas práticas de gerenciamento de acesso.