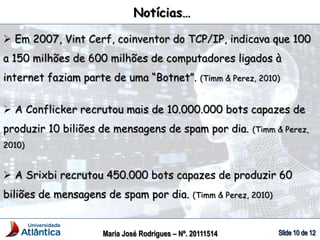

O documento discute o que são "bots" e "botnets", como são criados e usados para ataques de negação de serviço distribuídos e envio de spam. Ele também aborda as vulnerabilidades exploradas por bots, os riscos envolvidos para usuários e organizações, e formas básicas de defesa, como manter antivírus atualizado e não clicar em links desconhecidos.