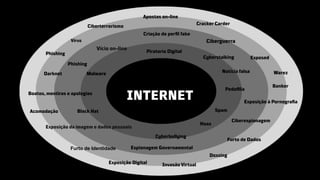

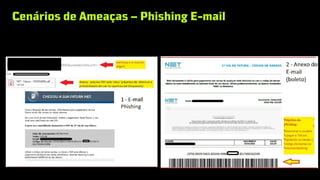

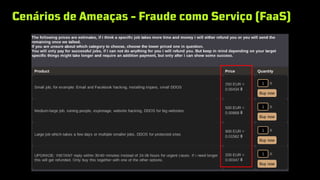

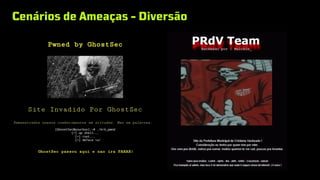

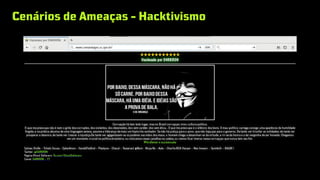

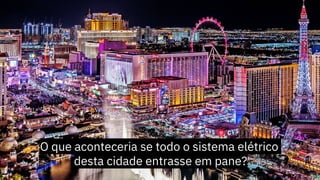

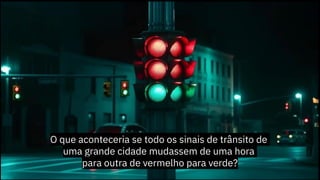

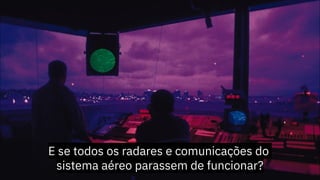

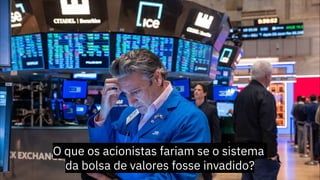

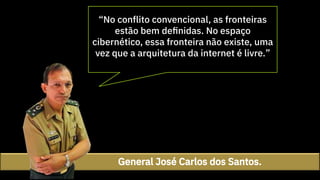

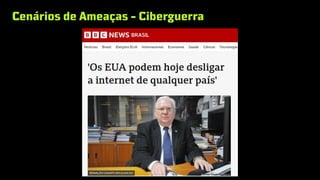

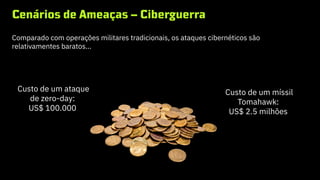

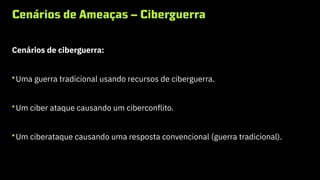

O documento aborda a segurança da informação, destacando suas características principais como confidencialidade, integridade e autenticidade, além de discutir as ameaças cibernéticas, incluindo cibercrime e ciberguerra. Ele enfatiza a importância de proteger dados e sistemas e evidencia a crescente necessidade de investimentos em segurança da informação diante de um ambiente digital em evolução. Por fim, menciona cenários de ameaças que afetam tanto o setor público quanto o privado, alertando sobre os riscos associados à tecnologia.