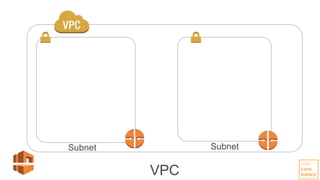

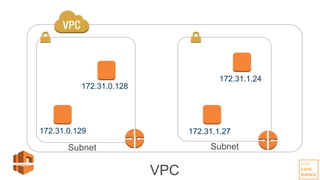

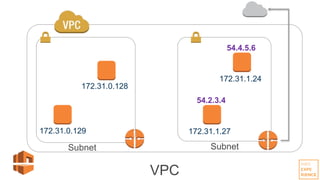

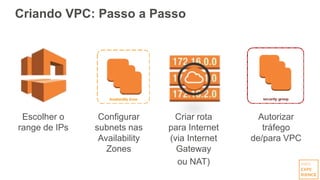

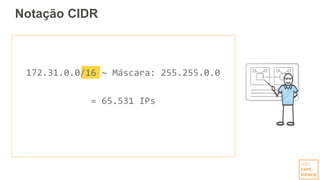

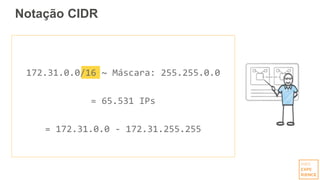

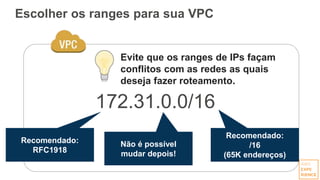

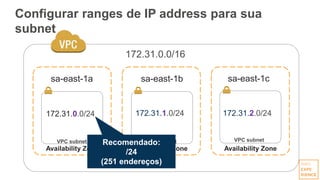

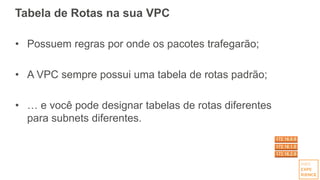

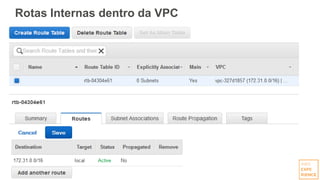

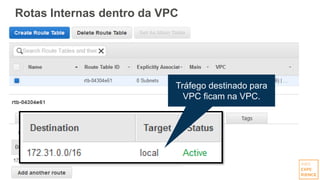

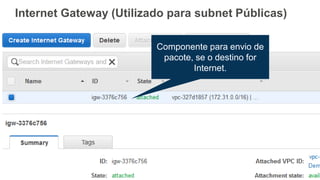

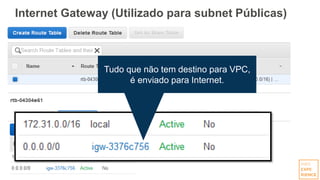

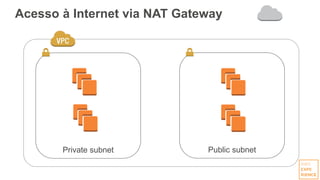

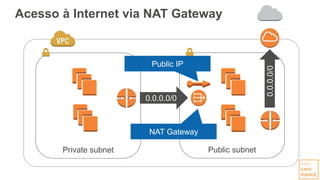

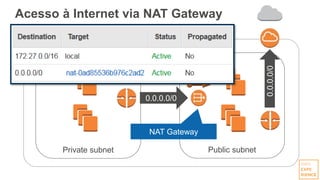

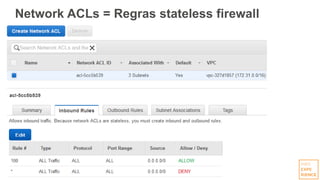

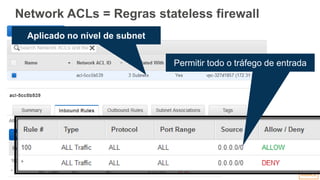

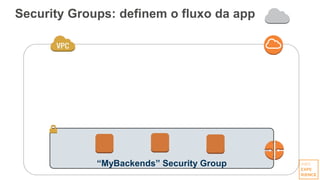

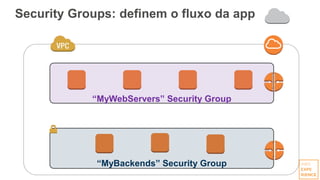

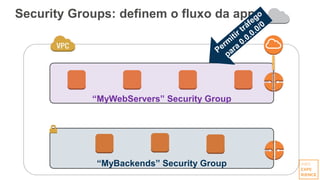

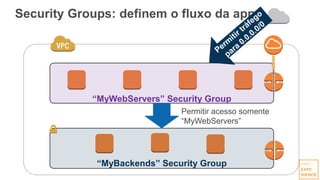

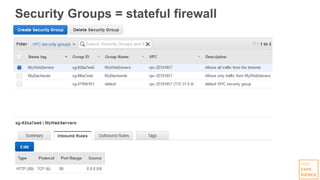

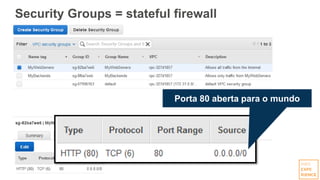

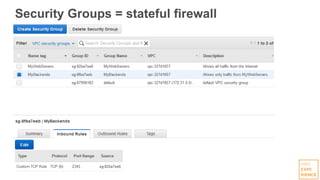

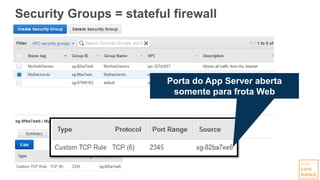

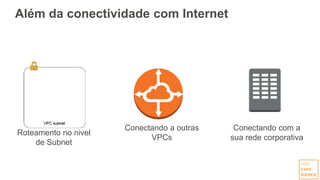

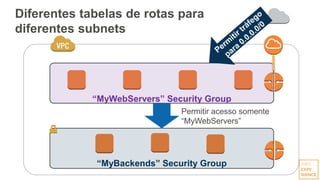

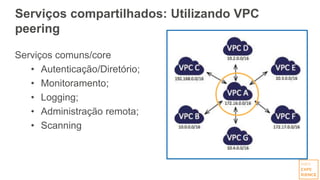

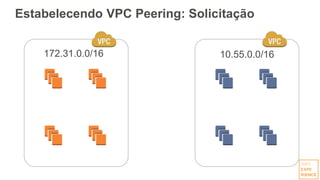

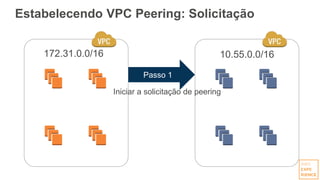

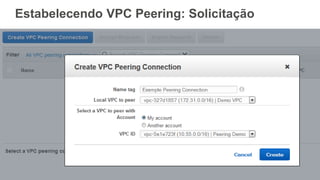

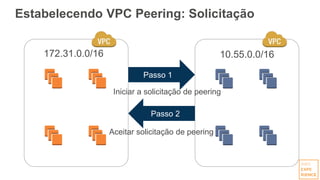

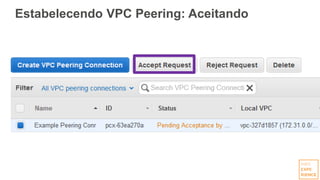

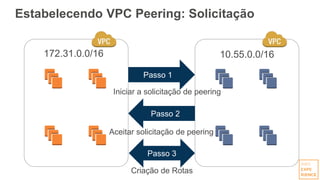

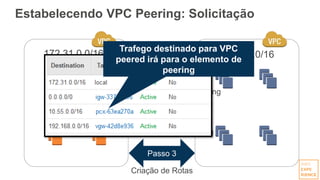

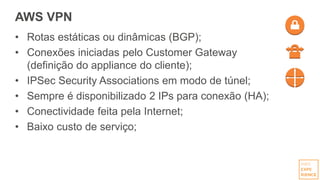

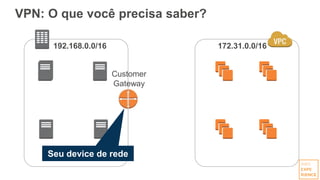

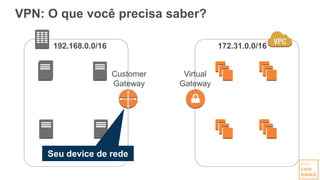

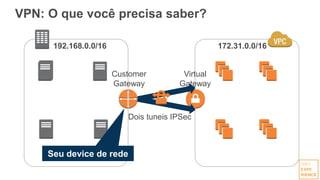

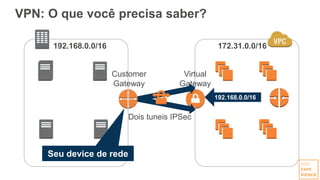

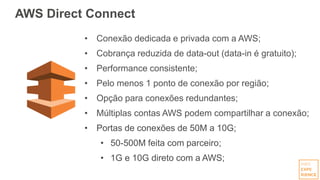

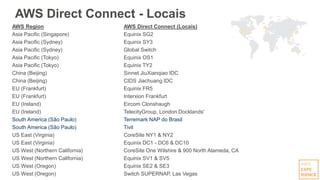

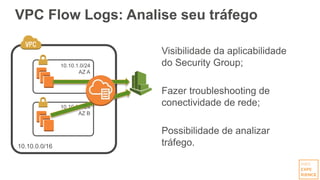

O documento apresenta uma introdução ao Amazon VPC (Virtual Private Cloud), discutindo conceitos, configuração e conectividade entre ambientes on-premises e a AWS. Detalha o processo de criação de VPCs, subnets, tabelas de rotas, e a implementação de regras de segurança através de ACLs e grupos de segurança. Também aborda opções de conectividade, como VPN e Direct Connect, e o uso de logs de fluxo VPC para análise de tráfego.