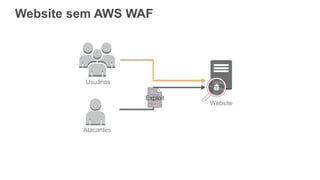

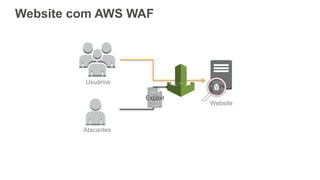

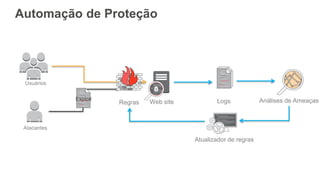

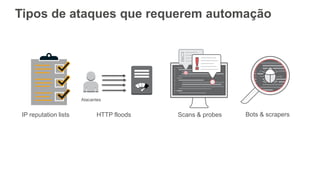

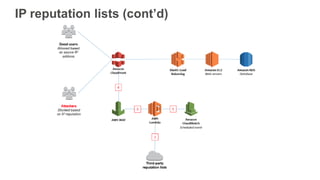

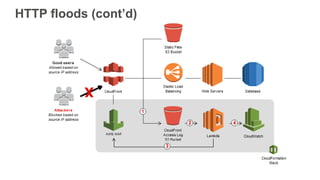

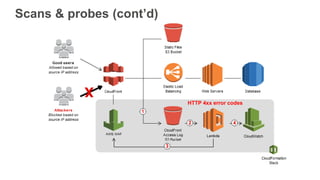

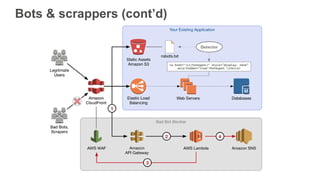

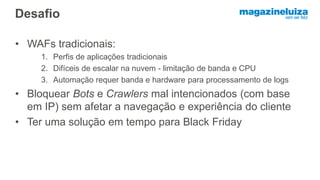

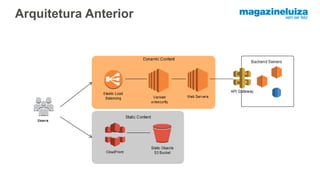

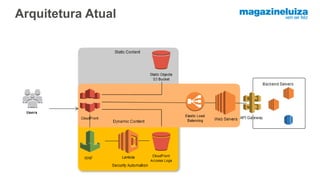

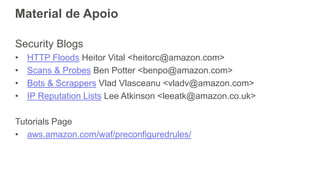

O documento aborda a segurança em aplicações web usando AWS WAF e AWS Lambda, destacando suas funcionalidades e como podem ser integrados para automação de proteção contra diferentes tipos de ataques. Apresenta um estudo de caso real sobre a implementação dessas soluções na Magazine Luiza, que resultou em maior escalabilidade e disponibilidade sem aumentar os custos operacionais. Além disso, discute a importância de uma abordagem proativa na identificação e mitigação de ameaças cibernéticas.