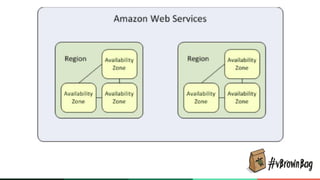

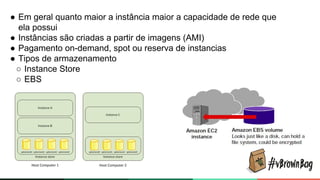

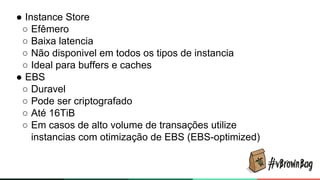

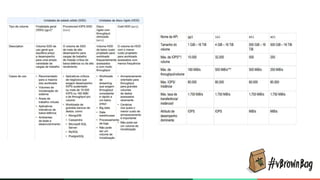

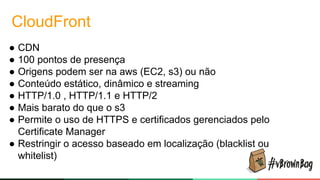

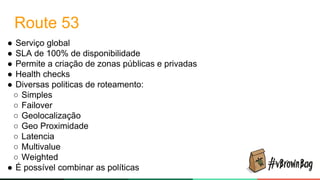

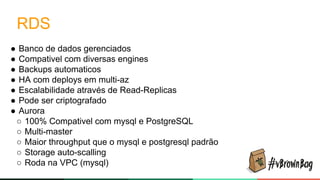

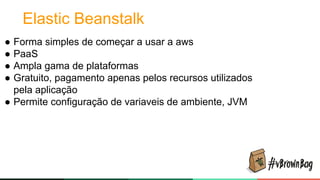

O documento apresenta uma introdução à AWS, destacando sua posição de liderança no mercado de cloud computing e seus principais serviços, como EC2, S3 e RDS. Aborda conceitos básicos, segurança, escalabilidade e opções de armazenamento na nuvem. Além disso, discute melhores práticas de segurança e mitigação de DDoS na AWS.