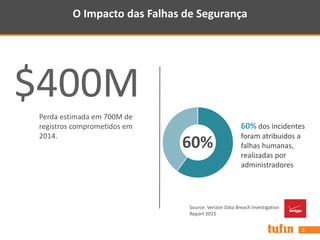

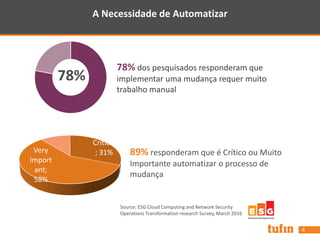

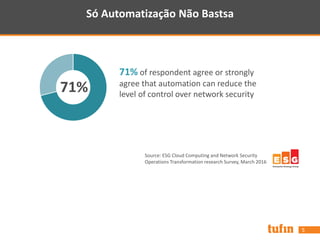

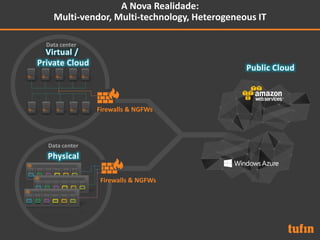

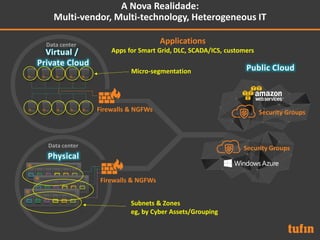

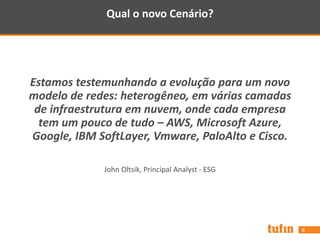

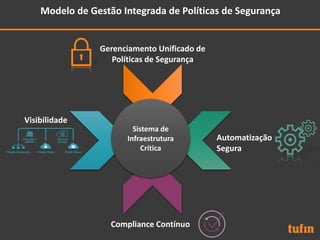

O documento discute a importância da orquestração de políticas de segurança em infraestruturas críticas, destacando o impacto de falhas de segurança, que muitas vezes são causadas por erros humanos. Apresenta a necessidade de automação e gestão centralizada para manter a conformidade e a segurança em redes complexas e heterogêneas. Sugere quatro ações essenciais: ganhar visibilidade, gerenciar centralizadamente, automatizar a segurança e garantir conformidade contínua.