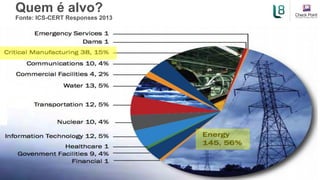

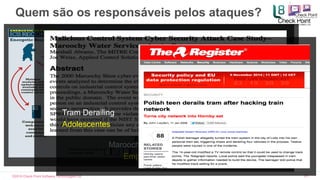

O documento discute ameaças cibernéticas a sistemas de controle industrial e infraestruturas críticas, destacando vários ataques históricos, como Stuxnet e BlackEnergy. Também aborda vetores de ataque, perfis de atacantes, e a importância de proteger as redes operacionais e de controle através de segmentação, prevenção de ameaças e soluções de segurança especializadas.

![©2016 Check Point Software Technologies Ltd. 1©2016 Check Point Software Technologies Ltd.©2016 Check Point Software Technologies Ltd. [Internal Use] for Check Point employees

Prevenindo a cadeia de ataques para

Sistemas de Controles Industriais (ICS) /

SCADA

SEGURANÇA PARA AMBIENTES DE

INFRAESTRUTURA CRITICA E

AUTOMAÇÃO INDUSTRIAL

Thiago Mourão

Security Engineer](https://image.slidesharecdn.com/palestra7-thiagomouraocheckpoint-180529165822/75/CLASS-2018-Palestra-de-Thiago-Mourao-Security-Engineer-Checkpoint-1-2048.jpg)

![Sistemas de controle industrial (ICS)/SCADA estão ao

nosso redor

… e nos confiamos neles todos os dias para nossas funções e necessidades básicas.

Automação Industrial Controle de TráfegoServiços Emergenciais

Tratamento de água Energia Transportes

[Internal Use] for Check Point employees](https://image.slidesharecdn.com/palestra7-thiagomouraocheckpoint-180529165822/85/CLASS-2018-Palestra-de-Thiago-Mourao-Security-Engineer-Checkpoint-2-320.jpg)

![[Internal Use] for Check Point employees

E também confiamos nas conveniências

modernas](https://image.slidesharecdn.com/palestra7-thiagomouraocheckpoint-180529165822/85/CLASS-2018-Palestra-de-Thiago-Mourao-Security-Engineer-Checkpoint-3-320.jpg)

![©2016 Check Point Software Technologies Ltd. 4

Fatos e Realidade

[Internal Use] for Check Point employees©2016 Check Point Software Technologies Ltd.

Jun 2014

Grupo hacker conhecido Energetic Bear cria malware direcionado para

o setor de energia e compromete website e ferramentas de fabricante

de ICS

Jun 2010

Instalação Nuclear Iraniana foi alvo de ataque cibernético chamado

Stuxnet (também conhecido como: OG – Olympic Games)

Dez 2014

Fábrica de aço Alemã foi hackeada por um ataque de Spear Phishing –

Dano enorme à fábrica](https://image.slidesharecdn.com/palestra7-thiagomouraocheckpoint-180529165822/85/CLASS-2018-Palestra-de-Thiago-Mourao-Security-Engineer-Checkpoint-4-320.jpg)

![©2016 Check Point Software Technologies Ltd. 5

Junho de 2010: Stuxnet

[Protected] Non-confidential content

[Internal Use] for Check Point employees

Malware se

propaga e chega a

Rede Operativa

Danos maciços

nas centrífugas

Atraso

Significativo ao

programa

nuclear

Enviado comandos

fora do range

padrão para os PLC

das centrífugas

Unidade de disco

USB infectada](https://image.slidesharecdn.com/palestra7-thiagomouraocheckpoint-180529165822/85/CLASS-2018-Palestra-de-Thiago-Mourao-Security-Engineer-Checkpoint-5-320.jpg)

![©2016 Check Point Software Technologies Ltd. 6

Fatos e Realidade

[Internal Use] for Check Point employees©2016 Check Point Software Technologies Ltd.

Jun 2014

Grupo hacker conhecido Energetic Bear cria malware direcionado para

o setor de energia e compromete website e ferramentas de fabricante

de ICS

Jun 2010

Instalação Nuclear Iraniana foi alvo de ataque cibernético chamado

Stuxnet (também conhecido como: OG – Olympic Games)

Dez 2014

Fábrica de aço Alemã foi hackeada por um ataque de Spear Phishing –

Dano enorme à fábrica](https://image.slidesharecdn.com/palestra7-thiagomouraocheckpoint-180529165822/85/CLASS-2018-Palestra-de-Thiago-Mourao-Security-Engineer-Checkpoint-6-320.jpg)

![©2016 Check Point Software Technologies Ltd. 7

Junho de 2014: Energetic Bear

[Internal Use] for Check Point employees

Malware

infectou website e

software dos

fabricantes

Espionadas

centenas de

redes de

operação em 9

países

Software

infectado foi

usando para

realizar upgrade

no ambiente

SCADA

Ataque de Spear

phishing para

fabricantes de ICS](https://image.slidesharecdn.com/palestra7-thiagomouraocheckpoint-180529165822/85/CLASS-2018-Palestra-de-Thiago-Mourao-Security-Engineer-Checkpoint-7-320.jpg)

![©2016 Check Point Software Technologies Ltd. 8

Fatos e Realidade

[Internal Use] for Check Point employees©2016 Check Point Software Technologies Ltd.

Jun 2014

Grupo hacker conhecido Energetic Bear cria malware direcionado para

o setor de energia e compromete website e ferramentas de fabricante

de ICS

Jun 2010

Instalação Nuclear Iraniana foi alvo de ataque cibernético chamado

Stuxnet (também conhecido como: OG – Olympic Games)

Dez 2014

Fábrica de aço Alemã foi hackeada por um ataque de Spear Phishing –

Dano enorme à fábrica](https://image.slidesharecdn.com/palestra7-thiagomouraocheckpoint-180529165822/85/CLASS-2018-Palestra-de-Thiago-Mourao-Security-Engineer-Checkpoint-8-320.jpg)

![©2016 Check Point Software Technologies Ltd. 9[Internal Use] for Check Point employees

Dezembro de 2014: Uma usina siderúrgica Alemã

Danos

significativo à

fábrica

Incapaz de

desligar um dos

Auto-forno

O malware

comprometeu o

sistema de

controle das

caldeiras

Ataque de Spear

phishing por

email

https://ics.sans.org/media/ICS-CPPE-case-Study-2-German-Steelworks_Facility.pdf](https://image.slidesharecdn.com/palestra7-thiagomouraocheckpoint-180529165822/85/CLASS-2018-Palestra-de-Thiago-Mourao-Security-Engineer-Checkpoint-9-320.jpg)

![©2016 Check Point Software Technologies Ltd. 10

Fatos e Realidade

[Internal Use] for Check Point employees©2016 Check Point Software Technologies Ltd.

Jan 2016

O memo ataque do malware BlackEnergy atinge o Sistema Elétrico da

Ucrânia

Dez 2015

Blackout em todo o oeste da Ucrânia devido ao ataque de malware

BlackEnergy Spear Phishing (E novamente em 19 de janeiro)

Mar 2016 Os hackers violaram o sistema de controle de uma empresa de água e

alteraram os níveis de produtos químicos usados para tratar a água da

torneira (Kemuri Water Company)](https://image.slidesharecdn.com/palestra7-thiagomouraocheckpoint-180529165822/85/CLASS-2018-Palestra-de-Thiago-Mourao-Security-Engineer-Checkpoint-10-320.jpg)

![©2016 Check Point Software Technologies Ltd. 11

Fatos e Realidade

[Internal Use] for Check Point employees©2016 Check Point Software Technologies Ltd.

Dez 2017 Triton Malware - Afetando S.E. Triconex Safety Controllers, que são

amplamente utilizados em infraestruturas críticas. Os atacantes

implantaram malware capaz de manipular sistemas de desligamento de

emergência

(Schneider Electric)

Jul 2017 A campanha de hackers do setor de energia teve como alvos mais de 15

empresas dos EUA

(Cyberscoop)

Jun 2017

NotPetya Ransomware atinge a empresa de distribuição de energia da

Ucrânia, a Mearsk e a infra-estrutura OT de outras empresas](https://image.slidesharecdn.com/palestra7-thiagomouraocheckpoint-180529165822/85/CLASS-2018-Palestra-de-Thiago-Mourao-Security-Engineer-Checkpoint-11-320.jpg)

![©2016 Check Point Software Technologies Ltd. 17[Internal Use] for Check Point employees

Dec 2014: A German Steel Mill

ISSO

PODERIA

ACONTECER

COM VOCÊ?](https://image.slidesharecdn.com/palestra7-thiagomouraocheckpoint-180529165822/85/CLASS-2018-Palestra-de-Thiago-Mourao-Security-Engineer-Checkpoint-17-320.jpg)

![©2016 Check Point Software Technologies Ltd. 18[Internal Use] for Check Point employees

NÃO É UMA QUESTÃO DE

SE

E SIM UMA QUESTÃO

DE QUANDO](https://image.slidesharecdn.com/palestra7-thiagomouraocheckpoint-180529165822/85/CLASS-2018-Palestra-de-Thiago-Mourao-Security-Engineer-Checkpoint-18-320.jpg)

![©2016 Check Point Software Technologies Ltd. 19[Internal Use] for Check Point employees

Ataques a usinas nucleares

“There are hundreds of attacks taking place against the

nuclear industry every day. There is this non-stop

badgering of the system by hackers who are hoping that

one day the system will crack.”

E.J. Hilbert

former FBI agent in the cybercrime

and counterterrorism field](https://image.slidesharecdn.com/palestra7-thiagomouraocheckpoint-180529165822/85/CLASS-2018-Palestra-de-Thiago-Mourao-Security-Engineer-Checkpoint-19-320.jpg)

![©2016 Check Point Software Technologies Ltd. 20[Internal Use] for Check Point employees

“… we have seen a huge increase in demand from utility

companies … worried about their reliance on computer

systems … the majority of applicants were turned away

because their cyber-defenses were lacking.”

Laila Khudari

Global Underwriter for International

Cyber Risk, Kiln Syndicate, UK

source: http://www.bbc.com/news/technology-26358042

O risco cibernético impede a

cobertura de seguro](https://image.slidesharecdn.com/palestra7-thiagomouraocheckpoint-180529165822/85/CLASS-2018-Palestra-de-Thiago-Mourao-Security-Engineer-Checkpoint-20-320.jpg)

![©2016 Check Point Software Technologies Ltd. 21

[Restricted] ONLY for designated groups and individuals

[Internal Use] for Check Point employees

O risco cibernético impede os

governos

“This is not theoretical.

This is something real that is impacting

our nation and those of our allies and

friends

every day.” - Admiral Mike Rogers

NSA Director

Nov 2014](https://image.slidesharecdn.com/palestra7-thiagomouraocheckpoint-180529165822/85/CLASS-2018-Palestra-de-Thiago-Mourao-Security-Engineer-Checkpoint-21-320.jpg)

![©2016 Check Point Software Technologies Ltd. 22

[Restricted] ONLY for designated groups and individuals

[Internal Use] for Check Point employees

“Our National Grid is coming under cyber-attack not just

day-by-day but minute-by-minute.”

James Arbuthnot

Former Chairman of the

Defence Select Committee, UK

source: http://www.bloomberg.com/news/articles/2015-01-09/power-grid-under-cyber-attack-every-minute-sees-u-k-up-defenses

Risco cibernético impede sistemas

elétricos](https://image.slidesharecdn.com/palestra7-thiagomouraocheckpoint-180529165822/85/CLASS-2018-Palestra-de-Thiago-Mourao-Security-Engineer-Checkpoint-22-320.jpg)

![©2016 Check Point Software Technologies Ltd. 23

Quem são os

ATACANTES?

EXAMPLES OF

INDUSTRY ATTACKS

OVER THE

PAST YEARS

Ativistas

Operation Green Rights

Internos

Maroochy County Sewage

Adolescentes

Lodz Tram

Energetic Bear, Stuxnet

Nações

[Internal Use] for Check Point employees©2016 Check Point Software Technologies Ltd.](https://image.slidesharecdn.com/palestra7-thiagomouraocheckpoint-180529165822/85/CLASS-2018-Palestra-de-Thiago-Mourao-Security-Engineer-Checkpoint-23-320.jpg)

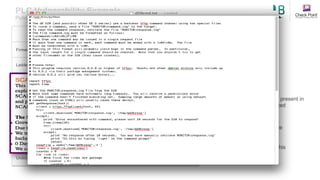

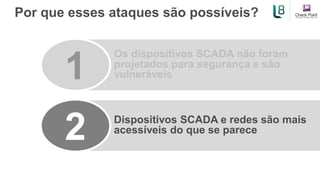

![Por que esses ataques são possíveis?

[Internal Use] for Check Point employees

Sistemas legados Configuração

Padrão

Pouco/Nenhum

Update

Pouco/Nenhuma

Criptografia

Políticas &

Procedimentos

Pouca/Nenhuma

Segmentação

Preocupações com

latência](https://image.slidesharecdn.com/palestra7-thiagomouraocheckpoint-180529165822/85/CLASS-2018-Palestra-de-Thiago-Mourao-Security-Engineer-Checkpoint-26-320.jpg)

![O PLC lê entrada digital / analógica, executa um programa lógico definido (escrito em “ladder”) e grava em saída

digital / analógica.

[Restricted] for designated teams ](https://image.slidesharecdn.com/palestra7-thiagomouraocheckpoint-180529165822/85/CLASS-2018-Palestra-de-Thiago-Mourao-Security-Engineer-Checkpoint-29-320.jpg)

![• HMI é a interface de front-end que é usada pelos operadores para interagir com o sistema de

supervisão

• Essas interações incluem controlar e monitorar os processos de automação

[Restricted] for designated teams ](https://image.slidesharecdn.com/palestra7-thiagomouraocheckpoint-180529165822/85/CLASS-2018-Palestra-de-Thiago-Mourao-Security-Engineer-Checkpoint-30-320.jpg)

![Um Data Historian (também conhecido como Process Historian ou

Operational Historian) é um programa de software que registra e recupera

dados de produção e de processo por tempo; armazena as informações em um

banco de dados

[Restricted] for designated teams

• PI Server/System

• OPC Server

• E muito mais….](https://image.slidesharecdn.com/palestra7-thiagomouraocheckpoint-180529165822/85/CLASS-2018-Palestra-de-Thiago-Mourao-Security-Engineer-Checkpoint-31-320.jpg)

![Os sistemas SCADA usam diferentes protocolos para se comunicar

• Modbus

• Modbus TCP

• Profitnet (Profibus)

• S7 (Step 7 Simantic Siemnes)

• BACNet

• OPC

• DNP3

• DCP1

• MMS

• IEC-60870-5-104

• IEC 60870-6 (ICCP)

• IEC 61850

• ANSI X3.28

• BBC 7200

• CDC Type 1 and 2

• Conitel

• 2020/2000/3000

• Vencomm

• Gedac 7020

• IBM3707

• Landis & Gyr 8979

• Pert

• PG&E

• QEI Micro ||

• Redac 70H

• Rockwell

• SES 91

• Tejas3 and 5

• TRW 9550

• And more…

[Restricted] for designated teams ](https://image.slidesharecdn.com/palestra7-thiagomouraocheckpoint-180529165822/85/CLASS-2018-Palestra-de-Thiago-Mourao-Security-Engineer-Checkpoint-32-320.jpg)

![Sistema SCADA e fornecedores de equipamentos:

• Siemens

• Honeywell

• Tecnomatix (USDATA)

• ABB

• Tibbo Systems (AggreGate SCADA/HMI)

• Schneider Electric (Wonderware, Televent Citect, Etc..)

• Survalent Technology Company (STC)

• Rockwell Automation

• Open Systems International

• Micro-Comm (SCADAVIEW CSX)

• Emerson Process Management

• Endress & Hauser

• ReLab Software

[Restricted] for designated teams ](https://image.slidesharecdn.com/palestra7-thiagomouraocheckpoint-180529165822/85/CLASS-2018-Palestra-de-Thiago-Mourao-Security-Engineer-Checkpoint-33-320.jpg)

![[Protected] Distribution or modification is subject to approval

Supervisory Control and Data Acquisition (SCADA)

Control network

Data Historian](https://image.slidesharecdn.com/palestra7-thiagomouraocheckpoint-180529165822/85/CLASS-2018-Palestra-de-Thiago-Mourao-Security-Engineer-Checkpoint-35-320.jpg)

![©2016 Check Point Software Technologies Ltd. 38

Vetores de ataque atingindo a rede OT

Rede de Visitantes

Acessos

Desprotegidos

Vulnerabilidades

nos Softwares

Midia

removivel

Email de Phishing e

anexos por email

Técnicos

Remotos

[Internal Use] for Check Point employees](https://image.slidesharecdn.com/palestra7-thiagomouraocheckpoint-180529165822/85/CLASS-2018-Palestra-de-Thiago-Mourao-Security-Engineer-Checkpoint-38-320.jpg)

![©2016 Check Point Software Technologies Ltd. 39

Como uma infra-estrutura crítica pode ser atacada?

[Internal Use] for Check Point employees

• Identifique o alvo – google

• Encontre funcionários –

LinkedIn

̶ Identifique os Cargos

̶ Identifique os fornecedores da rede

de automação

• Encontre a solução do

fornecedor

̶ Procure por vulnerabilidades

conhecidas

• Selecione o vetor de ataque

̶ Spear Phishing

̶ USB

̶ Outros

• Entregue o payload malicioso

• Execute o ataque

Reconhecimento

Se Armamento + Atacando](https://image.slidesharecdn.com/palestra7-thiagomouraocheckpoint-180529165822/85/CLASS-2018-Palestra-de-Thiago-Mourao-Security-Engineer-Checkpoint-39-320.jpg)

![©2016 Check Point Software Technologies Ltd.

COMO PODEMOS DE FORMA

SEGURA E CONFIÁVEL

NOS PROTEGER?

[Internal Use] for Check Point employees](https://image.slidesharecdn.com/palestra7-thiagomouraocheckpoint-180529165822/85/CLASS-2018-Palestra-de-Thiago-Mourao-Security-Engineer-Checkpoint-40-320.jpg)

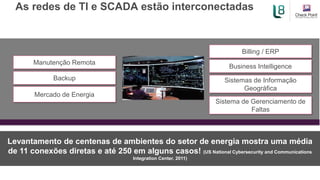

![[Internal Use] for Check Point employees

Melhores Práticas para Proteger a Rede de OT

Proteja ambos

os Ambientes

de OT e IT

Proteja a TI com tecnologias

avançadas de prevenção contra

ameaças

Segmentação clara entre OT e IT /

Internet

Implantar tecnologias de segurança

especializadas para ICS / SCADA](https://image.slidesharecdn.com/palestra7-thiagomouraocheckpoint-180529165822/85/CLASS-2018-Palestra-de-Thiago-Mourao-Security-Engineer-Checkpoint-41-320.jpg)

![Aparelhos robustos

para ambientes

agressivos?

Prevenção de

Ameaças para

ambientes SCADA

Controle do

Tráfego

ICS/SCADA

Soluções de Segurança

para Sistemas de Controle Industrial / SCADA

CHECK POINT’S

C Y B E R D E F E N S E

Visibilidade do

Tráfego ICS /

SCADA

[Restricted] ONLY for designated groups and individuals](https://image.slidesharecdn.com/palestra7-thiagomouraocheckpoint-180529165822/85/CLASS-2018-Palestra-de-Thiago-Mourao-Security-Engineer-Checkpoint-42-320.jpg)

![Visibilidade

Monitoramento de rede SCADA / ICS em tempo real

Dispositivos de

campo

Controladores (PLC/RTU)

Dados de Sensores Pressure Flow Temp. Voltage State

Analise o tráfego

da rede ICS

Rede de Controle

Centro de Controle

Network

Traffic

[Internal Use] for Check Point employees

SCADA

Historian / PI

Segmentação IT/OT

Nível 0

Nível 3

Nível 1

Nível 2

Modelo de

Referência Purdue

SCADA/HMI/DCS](https://image.slidesharecdn.com/palestra7-thiagomouraocheckpoint-180529165822/85/CLASS-2018-Palestra-de-Thiago-Mourao-Security-Engineer-Checkpoint-43-320.jpg)

![Visibilidade por protocolos e comandos SCADA

[Internal Use] for Check Point employees

Mais de 1000 comandos SCADA e IoT no Check Point

Application Control

MMS

DNP3

Siemens

Step7

IEC 60870-5-104

IEC 61850

ICCP

OPC

DA & UA

Profinet

CIP

IoT

MQTT MODBUS

And many more…..

BACNET

Updated list: appwiki.checkpoint.com](https://image.slidesharecdn.com/palestra7-thiagomouraocheckpoint-180529165822/85/CLASS-2018-Palestra-de-Thiago-Mourao-Security-Engineer-Checkpoint-45-320.jpg)

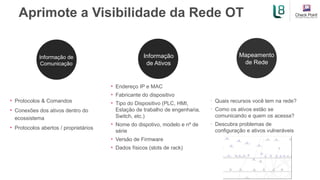

![Informações de ativos

[Internal Use] for Check Point employees

Informação detalhada do ativo – Tipo, Fabricante, Firmware and muito mais](https://image.slidesharecdn.com/palestra7-thiagomouraocheckpoint-180529165822/85/CLASS-2018-Palestra-de-Thiago-Mourao-Security-Engineer-Checkpoint-46-320.jpg)

![Visualização de ativos - por mapa em camadas

[Internal Use] for Check Point employees

Visualização em camadas de ativos de acordo com o modelo Perdue, com várias opções de

visualização como ativos vizinhos, direção de comunicação, linha de base ARP e ocultar ativos

sem comunicação](https://image.slidesharecdn.com/palestra7-thiagomouraocheckpoint-180529165822/85/CLASS-2018-Palestra-de-Thiago-Mourao-Security-Engineer-Checkpoint-47-320.jpg)

![Aparelhos robustos

para ambientes

agressivos?

Prevenção de

Ameaças para

ambientes SCADA

Visibilidade do

Tráfego ICS /

SCADA

Soluções de Segurança

para Sistemas de Controle Industrial / SCADA

CHECK POINT’S

C Y B E R D E F E N S E

[Restricted] ONLY for designated groups and individuals

Controle do

Tráfego

ICS/SCADA](https://image.slidesharecdn.com/palestra7-thiagomouraocheckpoint-180529165822/85/CLASS-2018-Palestra-de-Thiago-Mourao-Security-Engineer-Checkpoint-48-320.jpg)

![Análise forense detalhada

Para investigações de

incidentes

Definindo a linha de base

Registro em nível granular do tráfego SCADA –

DETALHADO

AGRUPADO

ANALISADO

por

Check Point

SMARTLOG &

SMARTEVENT

[Internal Use] for Check Point employees](https://image.slidesharecdn.com/palestra7-thiagomouraocheckpoint-180529165822/85/CLASS-2018-Palestra-de-Thiago-Mourao-Security-Engineer-Checkpoint-50-320.jpg)

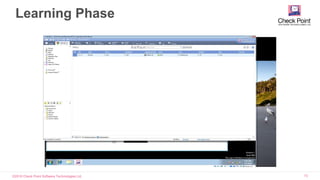

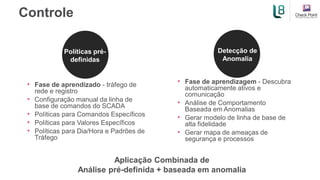

![[Internal Use] for Check Point employees

Configuração manual da linha de base de

comandos do SCADA

• Fase de aprendizado - registro do tráfego de rede

• Definindo a linha de base dos comandos do SCADA

• Políticas de Comando Específicas

• Política ativa (alerta) ou opcional Ativa (bloqueio)](https://image.slidesharecdn.com/palestra7-thiagomouraocheckpoint-180529165822/85/CLASS-2018-Palestra-de-Thiago-Mourao-Security-Engineer-Checkpoint-51-320.jpg)

![Alertas por análise de comportamento

[Internal Use] for Check Point employees

Janela de alertas com recursos de filtragem e árvore de alertas de acordo com a integridade do

processo e eventos de segurança](https://image.slidesharecdn.com/palestra7-thiagomouraocheckpoint-180529165822/85/CLASS-2018-Palestra-de-Thiago-Mourao-Security-Engineer-Checkpoint-52-320.jpg)

![Visibilidade do

Tráfego ICS /

SCADA

Aparelhos robustos

para ambientes

agressivos?

Controle do

Tráfego

ICS/SCADA

Soluções de Segurança

para Sistemas de Controle Industrial / SCADA

CHECK POINT’S

C Y B E R D E F E N S E

Prevenção de

Ameaças para

ambientes SCADA

[Restricted] ONLY for designated groups and individuals](https://image.slidesharecdn.com/palestra7-thiagomouraocheckpoint-180529165822/85/CLASS-2018-Palestra-de-Thiago-Mourao-Security-Engineer-Checkpoint-53-320.jpg)

![Sistemas legados freqüentemente não possuem correção

[Internal Use] for Check Point employees](https://image.slidesharecdn.com/palestra7-thiagomouraocheckpoint-180529165822/85/CLASS-2018-Palestra-de-Thiago-Mourao-Security-Engineer-Checkpoint-54-320.jpg)

![[Internal Use] for Check Point employees

PROTEGIDO

por

Check Point

IPS

Virtual patching

Mais de 300 assinaturas IDS / IPS dedicadas

NSS Labs

Highest Rating

Interrompe explorações de

vulnerabilidades conhecidas

e detecte tráfego anômalo](https://image.slidesharecdn.com/palestra7-thiagomouraocheckpoint-180529165822/85/CLASS-2018-Palestra-de-Thiago-Mourao-Security-Engineer-Checkpoint-55-320.jpg)

![Prevenção de

Ameaças para

ambientes SCADA

Controle do

Tráfego

ICS/SCADA

Visibilidade do

Tráfego ICS /

SCADA

Soluções de Segurança

para Sistemas de Controle Industrial / SCADA

CHECK POINT’S

C Y B E R D E F E N S E

Aparelhos robustos

para ambientes

agressivos?

[Restricted] ONLY for designated groups and individuals](https://image.slidesharecdn.com/palestra7-thiagomouraocheckpoint-180529165822/85/CLASS-2018-Palestra-de-Thiago-Mourao-Security-Engineer-Checkpoint-56-320.jpg)

![• Gateway de segurança Check Point completo

[Internal Use] for Check Point employees

• Em conformidade com os regulamentos mais rigorosos:

IEC 61850-3 and IEEE 1613

• 6x1GbE portas e throughput de de 2 Gbps

• Design compacto sem ventoinha, sem partes móveis; faixa

de temperatura de -40 ° C a 75 ° C

• Pode ser usado nos modos In-line ou Tap (Mirror)

• Roteamento e Rede (BGP, OSPF, IPsec, etc.)

Check Point 1200R

Novo dispositivo de gateway de segurança robusto e com finalidade específica](https://image.slidesharecdn.com/palestra7-thiagomouraocheckpoint-180529165822/85/CLASS-2018-Palestra-de-Thiago-Mourao-Security-Engineer-Checkpoint-57-320.jpg)

![©2016 Check Point Software Technologies Ltd.

MELHORES PRATICAS

[Internal Use] for Check Point employees](https://image.slidesharecdn.com/palestra7-thiagomouraocheckpoint-180529165822/85/CLASS-2018-Palestra-de-Thiago-Mourao-Security-Engineer-Checkpoint-58-320.jpg)