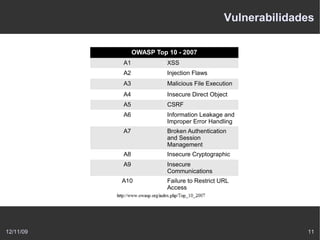

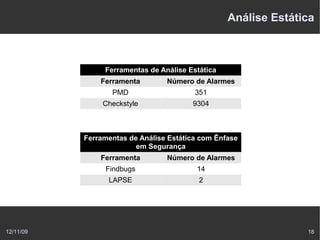

O documento analisa o framework Demaiselle do governo federal, focando na segurança de aplicações web. Discute a importância da segurança no desenvolvimento de software, vulnerabilidades comuns e recomendações para melhorar a segurança do framework. Sugere a substituição de módulos e a realização de análises estáticas para identificar problemas de segurança.

![Retorno Inadequado

public Object[] getArguments() {

return this.arguments;

}

12/11/09 26](https://image.slidesharecdn.com/apresentacaoartigodemoiselle-091213072854-phpapp02/85/Analise-Estatica-do-Framework-Demoiselle-26-320.jpg)

![Sugestão para Tratamento do Retorno Inadequado

public Objec[] getArguments(){

Object[]copyOf =

Arrays.copyOf(arguments,

arguments.length);

return copyOf;

}

12/11/09 27](https://image.slidesharecdn.com/apresentacaoartigodemoiselle-091213072854-phpapp02/85/Analise-Estatica-do-Framework-Demoiselle-27-320.jpg)