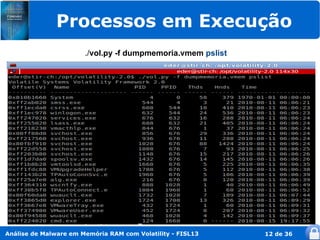

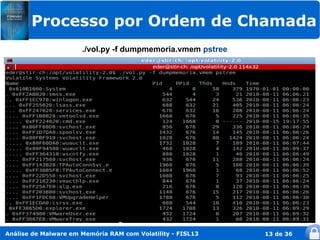

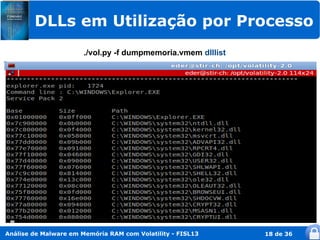

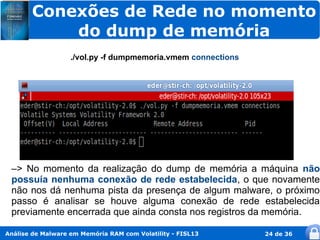

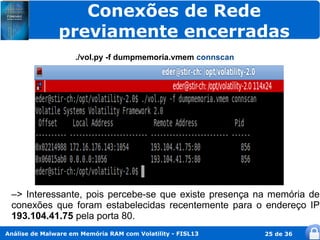

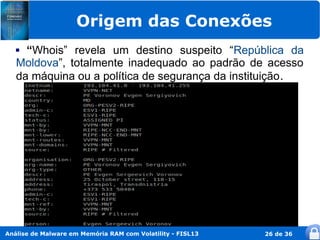

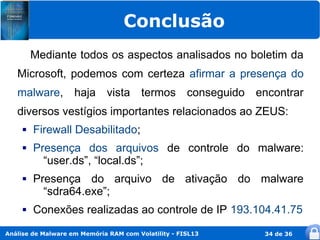

Análise de processos em execução revela processo suspeito se comunicando com endereço IP estrangeiro

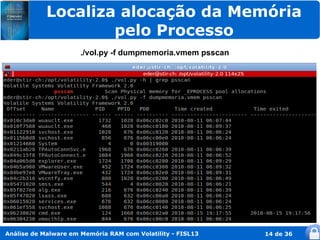

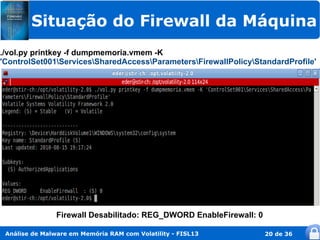

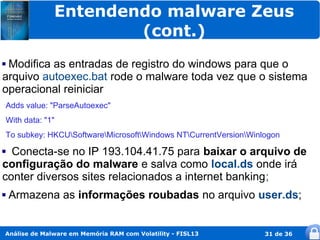

Firewall encontrado desabilitado e arquivos característicos do malware Zeus detectados na memória RAM

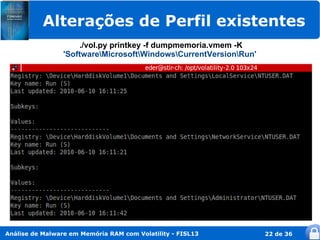

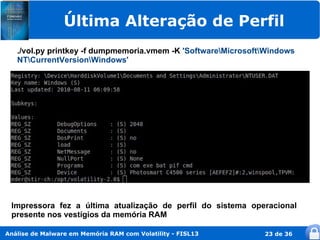

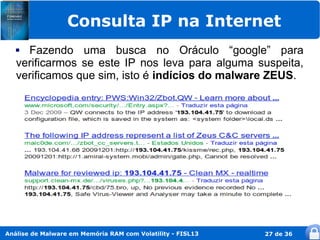

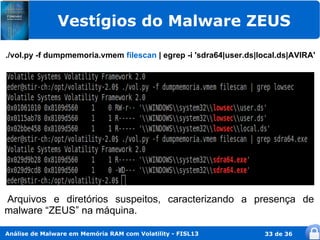

Múltiplos vestígios apontam para comprometimento da máquina pelo malware bancário Zeus