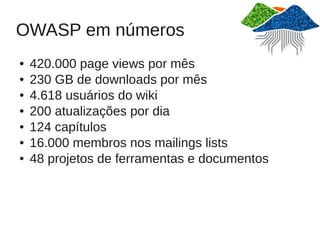

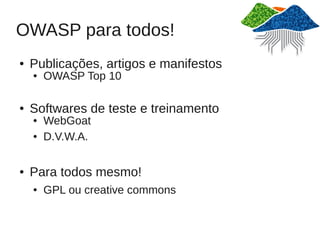

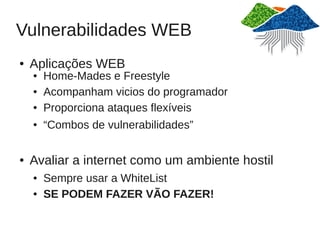

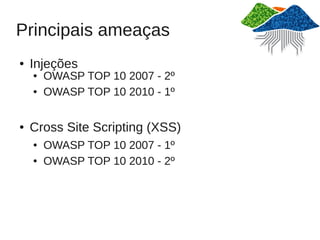

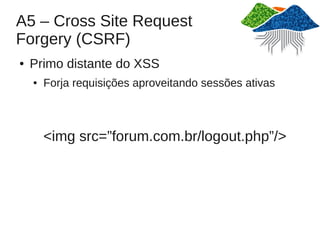

O documento resume o projeto OWASP (Open Web Application Security Project) e sua lista de vulnerabilidades mais críticas, o OWASP Top 10. O projeto é uma comunidade aberta que promove a segurança de aplicações web através de publicações, ferramentas de teste e treinamento disponíveis gratuitamente. A lista Top 10 destaca as 10 vulnerabilidades mais comuns em aplicações web, como injeções, XSS e falhas de autenticação.