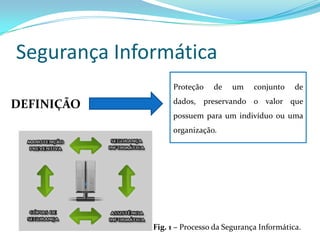

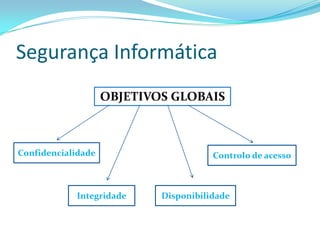

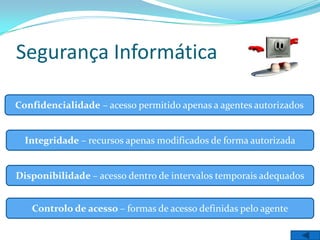

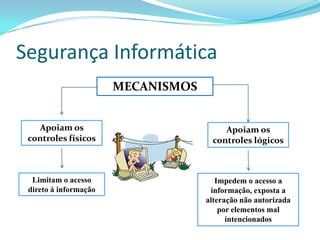

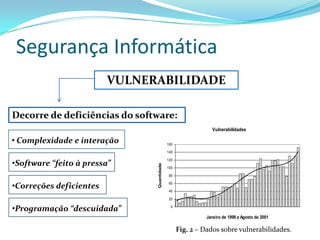

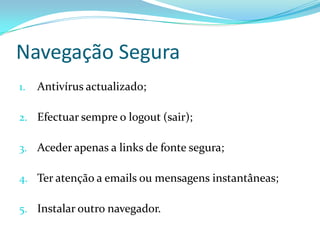

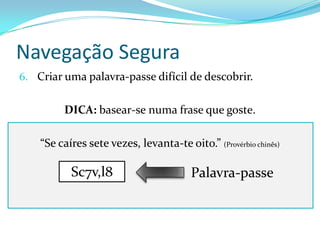

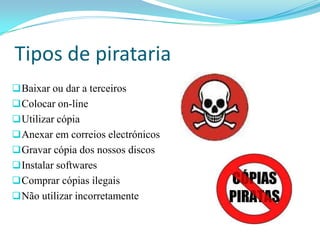

O documento aborda a segurança informática, incluindo a proteção de dados, objetivos como confidencialidade, integridade e disponibilidade, além de mecanismos de controle de acesso. Também discute a navegação segura, apresentando dicas para evitar ameaças e vírus informáticos, que são programas que se replicam sem o conhecimento do usuário. Por fim, menciona a pirataria como a reprodução ilegal de conteúdo protegido por direitos autorais.