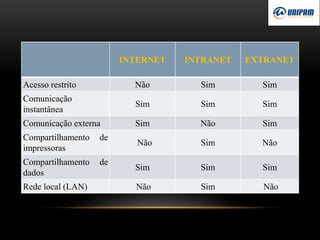

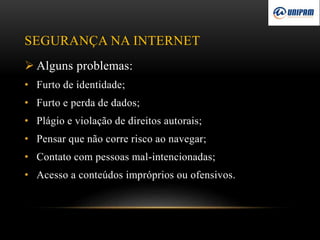

O documento discute os principais tópicos sobre a internet, incluindo sua estrutura física baseada em cabos de fibra óptica, conceitos como protocolos TCP/IP e HTTP, diferenças entre intranet e extranet, ameaças virtuais como vírus e worms, e medidas de segurança na internet.