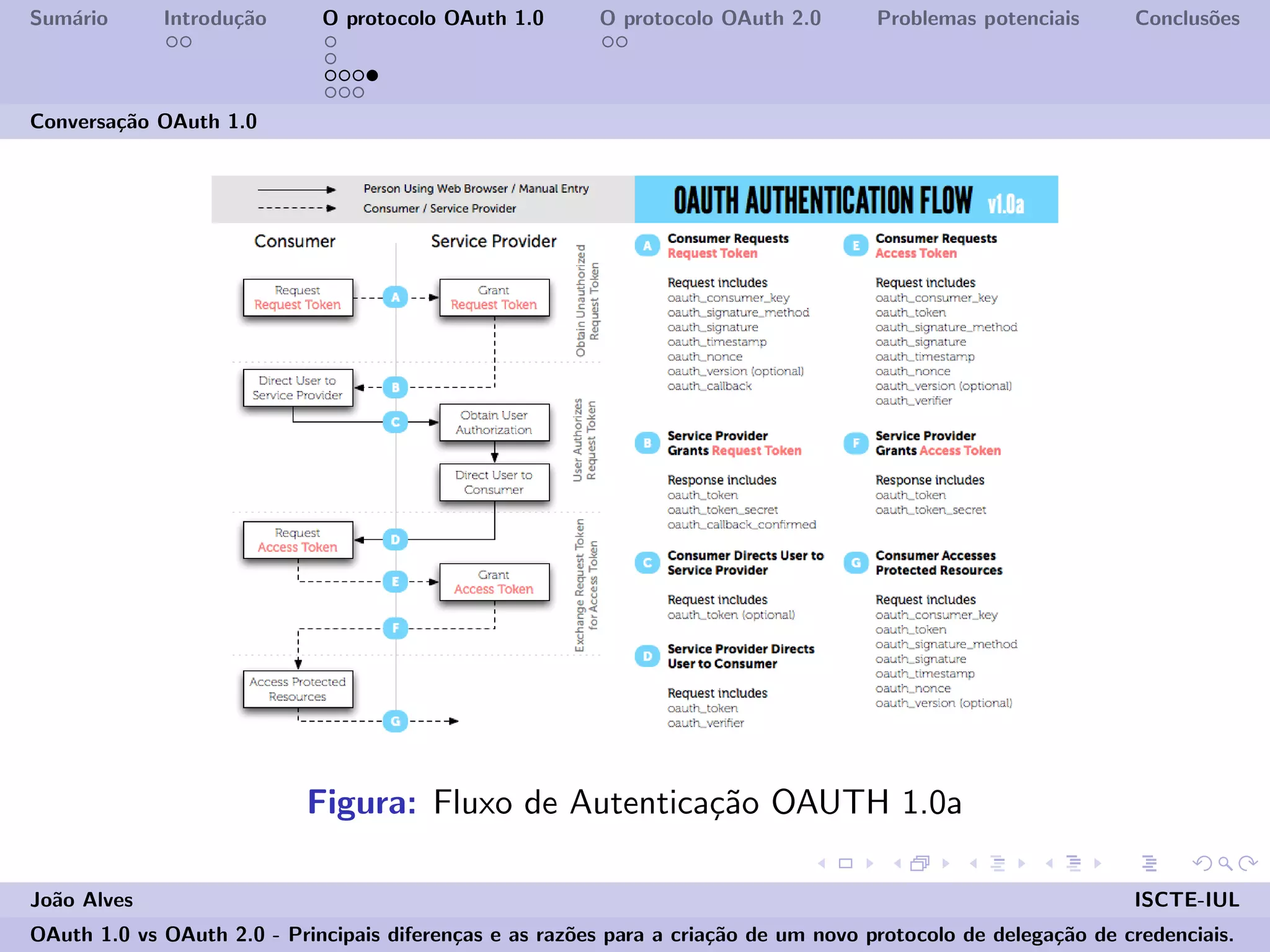

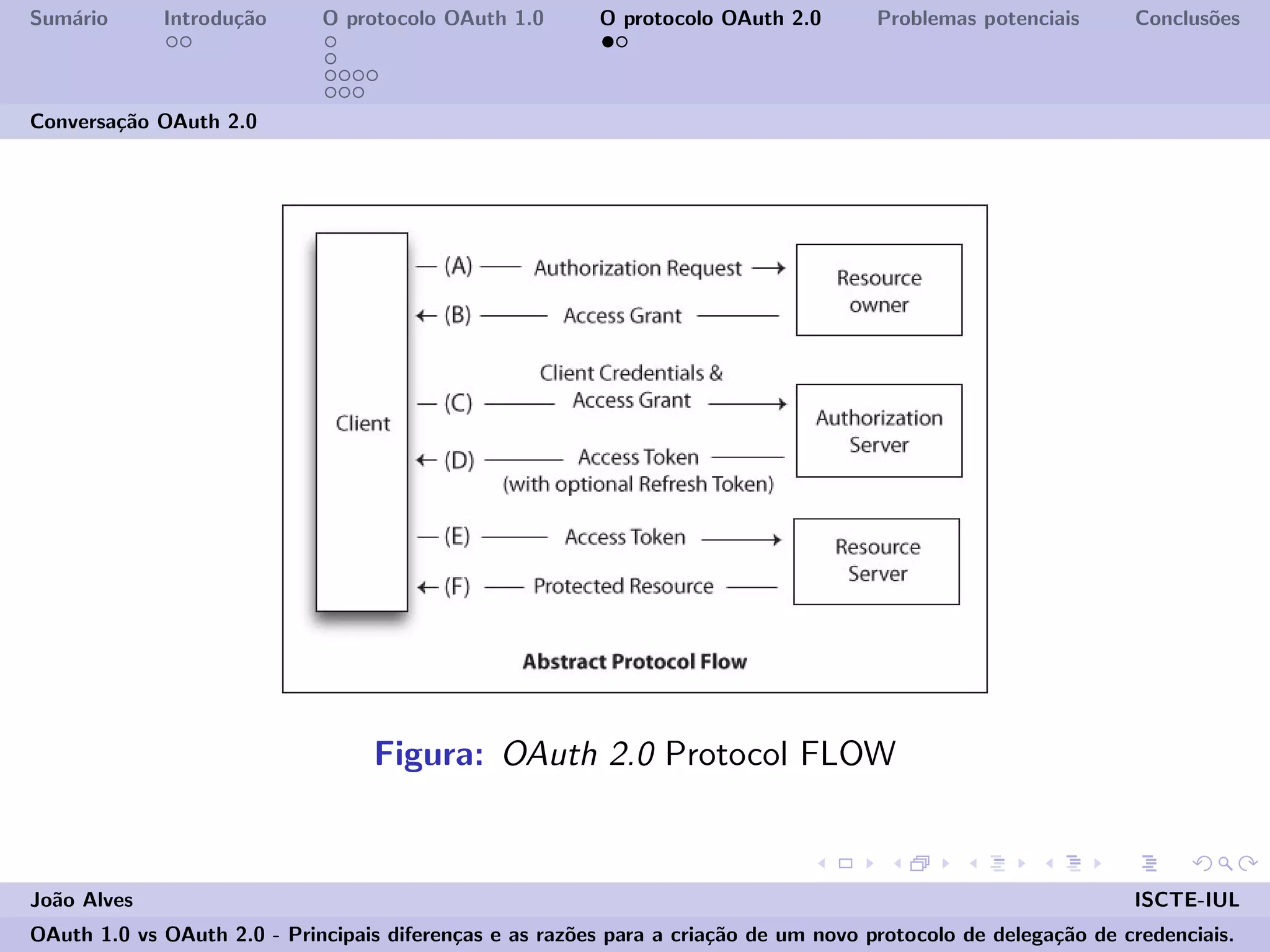

O documento compara os protocolos OAuth 1.0 e OAuth 2.0, destacando as principais diferenças e a necessidade de um novo protocolo para a delegação de credenciais. Enquanto o OAuth 1.0 utiliza credenciais do proprietário do recurso, o OAuth 2.0 introduz um sistema baseado em tokens, oferecendo maior segurança e flexibilidade. O texto também menciona problemas potenciais com o OAuth 1.0, como sua complexidade e a necessidade de suporte para aplicações não-web.

![Sum´ario Introdu¸c˜ao O protocolo OAuth 1.0 O protocolo OAuth 2.0 Problemas potenciais Conclus˜oes

Senhas

Schneier escreveu ”a abordagem tradicional para autentica¸c˜ao ´e

uma senha”. Stallings escreveu ”A linha de frente de defesa contra

intrusos ´e o sistema de senhas”, Schneier destacou que

”infelizmente, o sistema utilizador/senha funciona pior do as

pessoas pensam”. Gollmann acredita que ”com as senhas, tˆem-se

observado um trade-off entre a complexidade das senhas e as

faculdades da mem´oria humana em decor´a-las”. Com base em

estudos Gaw demonstra que ”[...] as taxas de reutiliza¸c˜ao de

senhas aumentaram porque as pessoas disp˜oem de mais contas,

mas n˜ao criam mais senhas.”.

Jo˜ao Alves ISCTE-IUL

OAuth 1.0 vs OAuth 2.0 - Principais diferen¸cas e as raz˜oes para a cria¸c˜ao de um novo protocolo de delega¸c˜ao de credenciais.](https://image.slidesharecdn.com/apresentacao-130722123830-phpapp01/75/OAuth-1-0-vs-OAuth-2-0-Principais-diferencas-e-as-razoes-para-a-criacao-de-um-novo-protocolo-de-delegacao-de-Credenciais-5-2048.jpg)