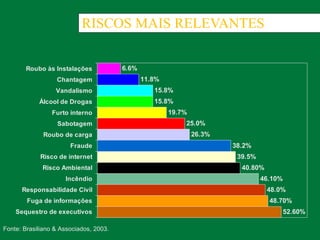

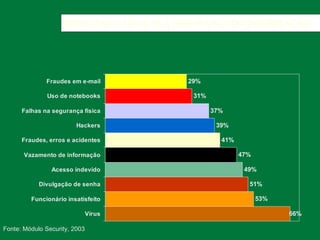

O documento discute os conceitos de segurança da informação, inteligência competitiva e gestão de riscos nas organizações. Aborda a classificação dos ativos de informação, os principais riscos e ameaças, além de métodos para difusão do conhecimento e minimização de perdas.

![CONTROLE DE ACESSO LÓGICO Segundo Ferreira (2003,p. 124), “o controle de acesso físico (manual ou automatizado) deve ser capaz de distinguir entre a pessoa autorizada e a não autorizada, mediante sua identificação[...]”.](https://image.slidesharecdn.com/seguranadainformao2-110505100448-phpapp01/85/Seguranca-da-informacao-2-50-320.jpg)