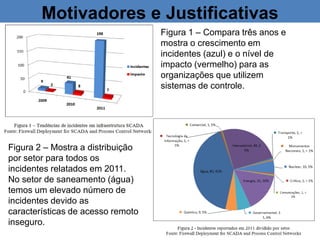

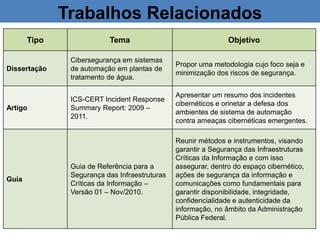

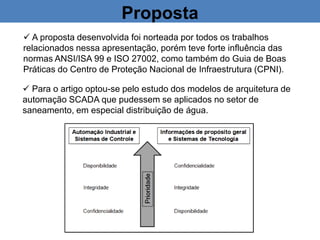

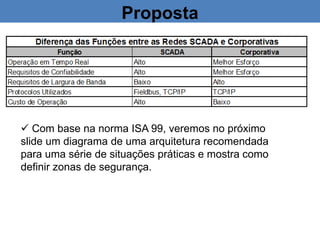

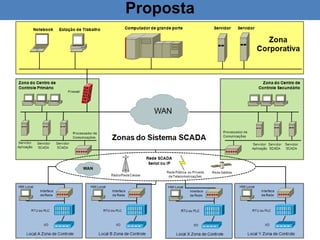

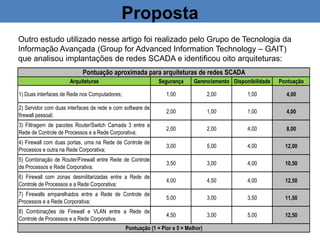

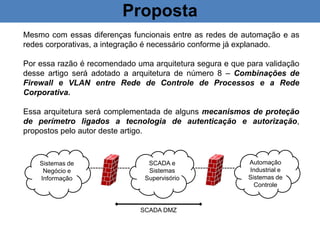

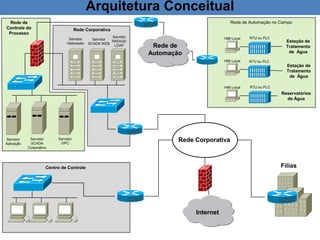

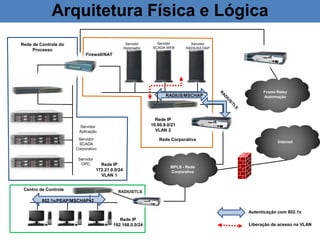

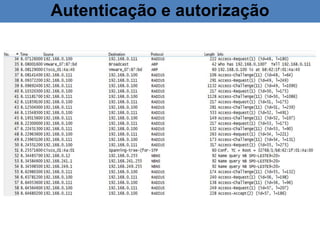

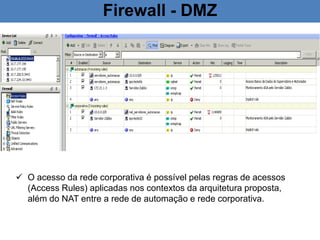

O documento propõe uma arquitetura de segurança para sistemas SCADA na distribuição de água com base nas normas ISO 27002 e ISA 99. A proposta sugere a arquitetura 8 do estudo GAIT, combinando firewalls e VLANs entre as redes de automação e corporativa, e complementa com mecanismos de autenticação e autorização RADIUS/LDAP. A validação ocorreu em ambiente de produção e laboratório para testar o processo de autenticação.