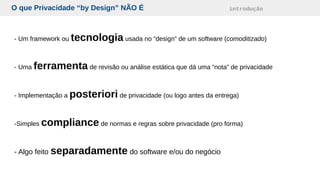

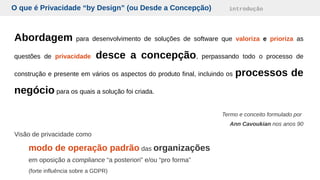

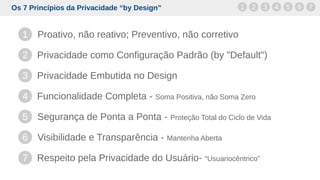

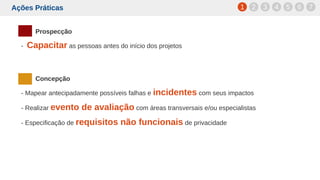

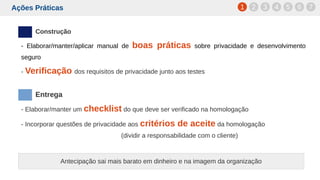

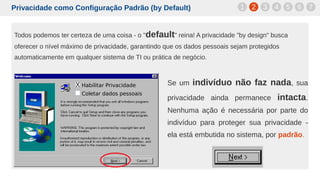

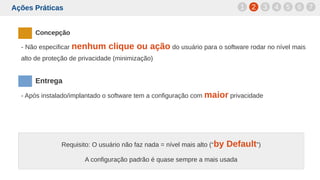

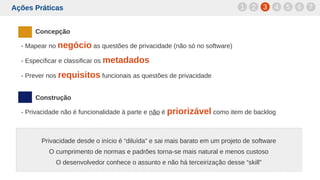

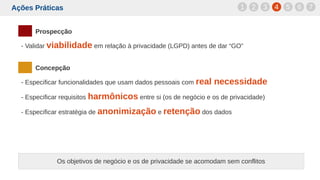

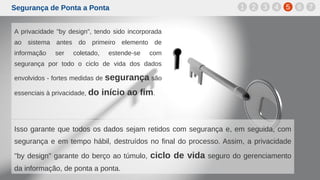

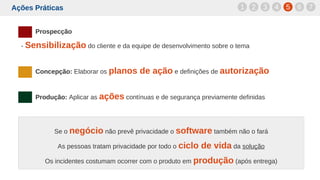

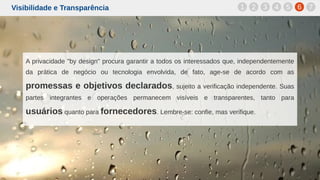

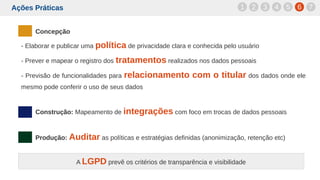

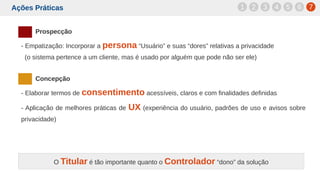

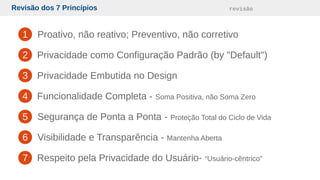

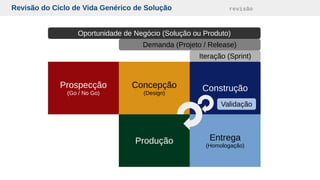

A apresentação discute a privacidade 'by design' no desenvolvimento de software, enfatizando a integração proativa de medidas de privacidade desde a concepção do produto. Apresenta os sete princípios dessa abordagem, como a configuração padrão de privacidade e a segurança de ponta a ponta, destacando sua vezvantagem em relação a uma conformidade reativa. O documento também fornece ações práticas para implementar esses princípios ao longo do ciclo de vida do software.