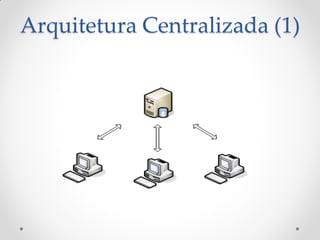

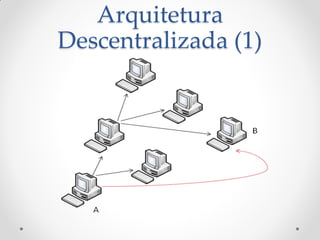

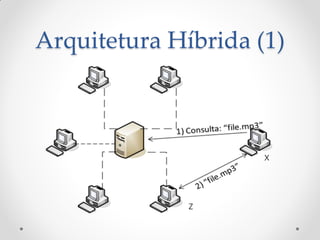

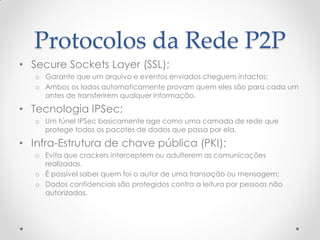

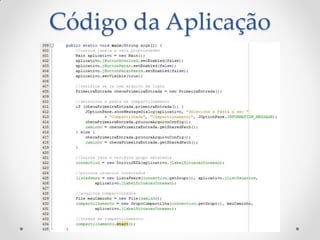

O documento discute sistemas distribuídos e redes P2P, definindo-os como redes onde cada nó possui capacidades equivalentes ao invés de arquitetura cliente-servidor. Ele descreve brevemente a história, características, utilizações, arquiteturas e exemplos de redes P2P como Napster, Gnutella e BitTorrent, e discute integridade, segurança e códigos de aplicações P2P.