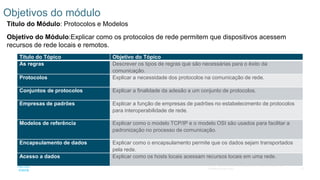

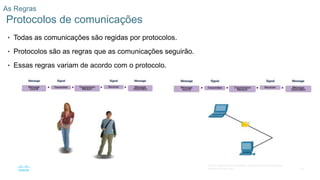

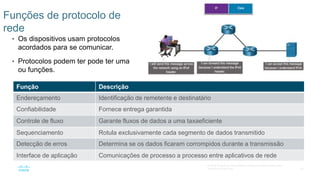

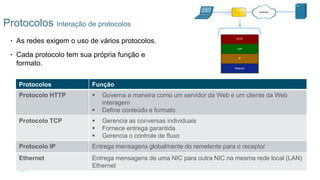

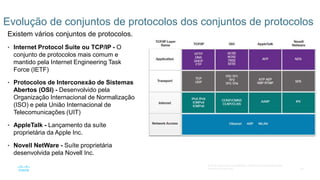

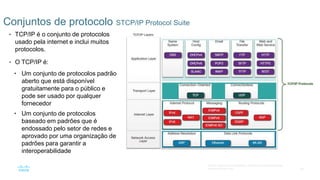

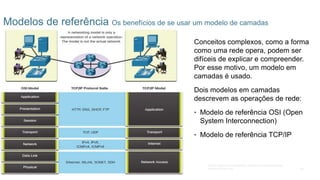

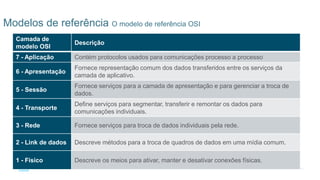

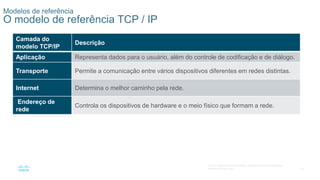

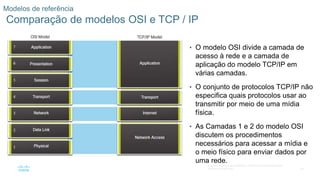

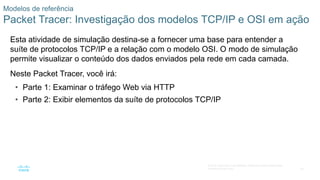

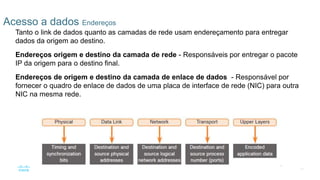

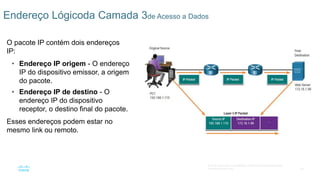

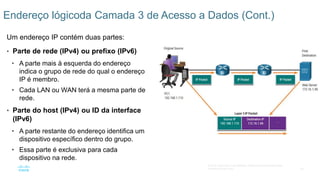

Este documento fornece um resumo dos objetivos e tópicos cobertos no Módulo 3 sobre Protocolos e Modelos. O módulo explica como os protocolos de rede permitem que dispositivos acessem recursos locais e remotos e inclui tópicos sobre regras de comunicação, protocolos, conjuntos de protocolos, organizações de padrões e modelos de referência.