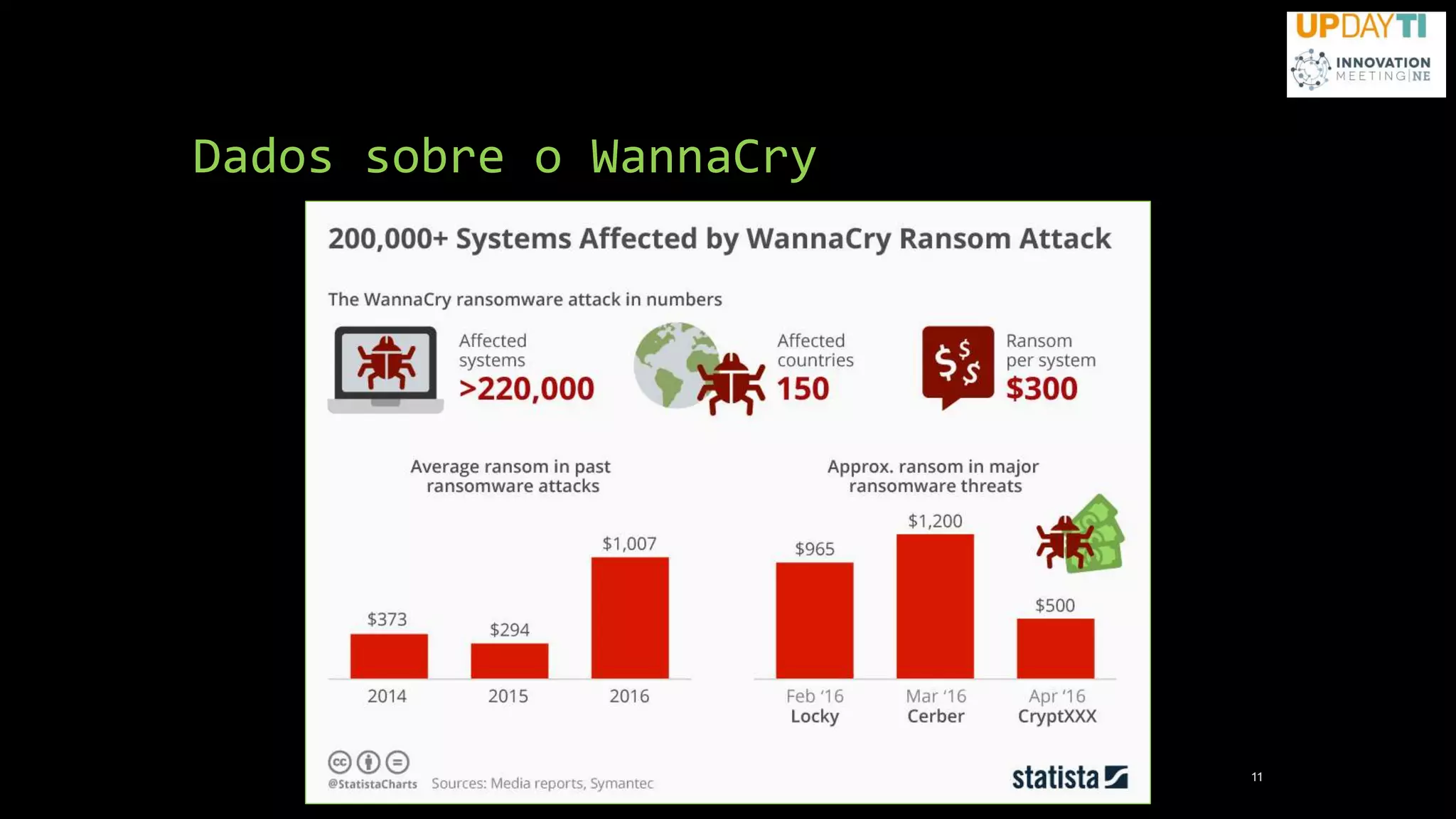

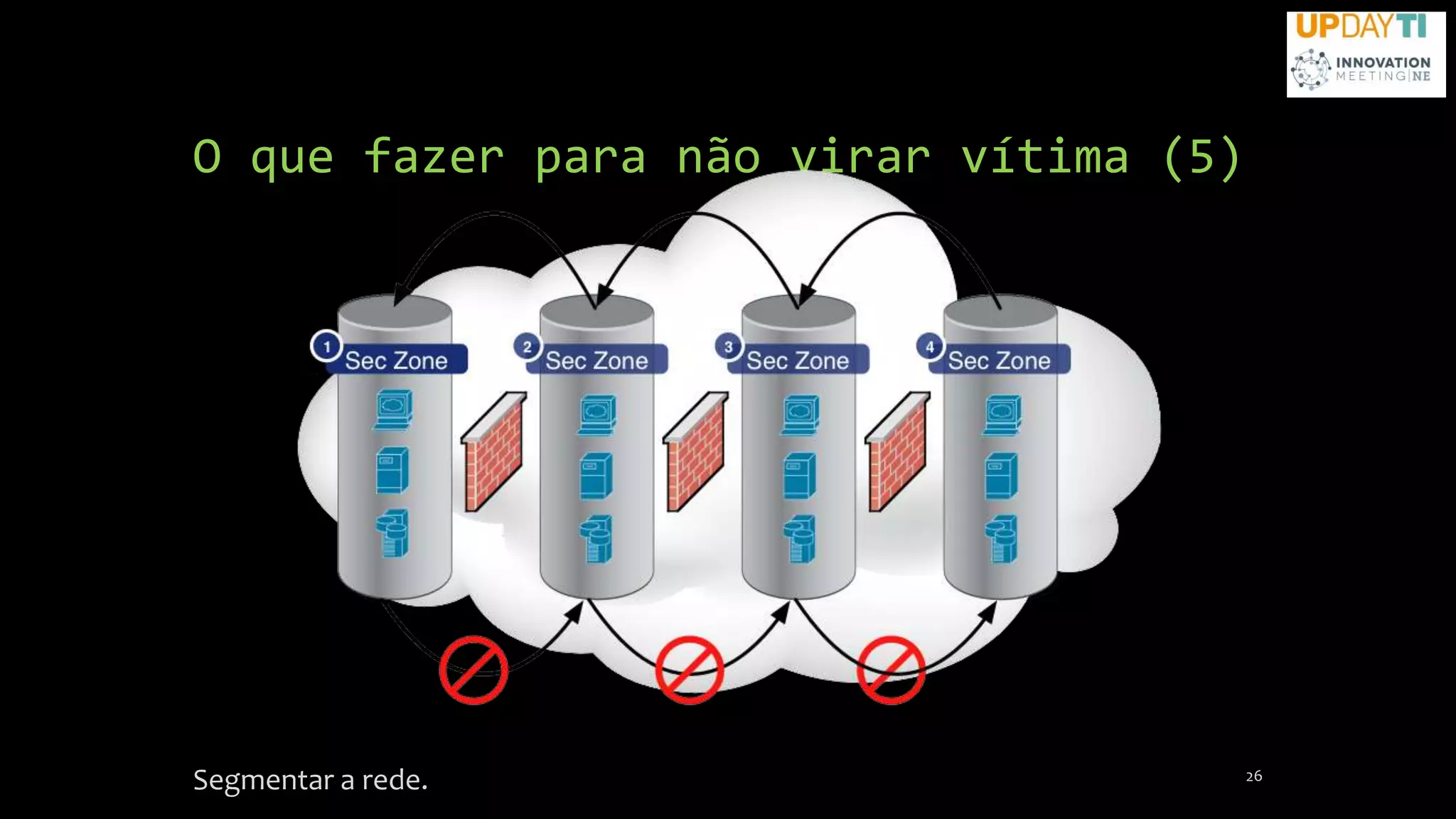

O documento aborda o tema do ransomware, incluindo definições, estatísticas, e métodos de prevenção para evitar ser vítima de ataques. Especificamente, fornece uma lista de 10 passos para se proteger, como a realização de backups e a criação de uma cultura de segurança da informação. Além disso, detalha medidas a serem tomadas caso uma infecção ocorra, como a contenção do ataque e a investigação forense.