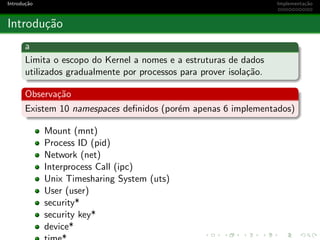

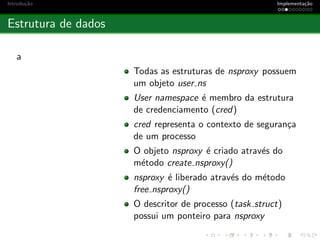

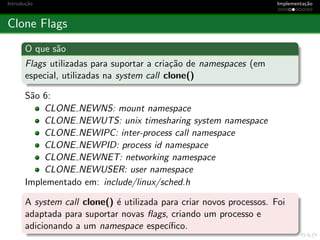

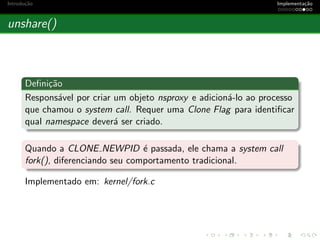

O documento discute namespaces no Linux, descrevendo sua implementação e funcionalidade. As system calls unshare() e setns() foram adicionadas para criar e associar processos a namespaces existentes, respectivamente. A estrutura de dados nsproxy representa associações de processos a namespaces.